Как открыть порты на компьютере

Содержание:

- Использование NirSoft CurrPorts

- Пример анализа открытых портов

- Применение стороннего софта CurrPorts

- Опасно ли открывать порты роутера для игры?

- Открытие и закрытие

- Узнаем номер сетевого порта

- Как в Windows узнать, какая программа прослушивает порт (используя CMD)

- Удаленный компьютер

- IP адрес 0.0.0.0

- Полезные приложения для отображения статуса вашего порта

- Как проверить открытые порты в Linux. Как узнать, какая служба прослушивает порт

- Как открыть порт в Windows 7 и Windows 8

- Как открывать порты через командную строку

- Что такое порты TCP и UDP?

Использование NirSoft CurrPorts

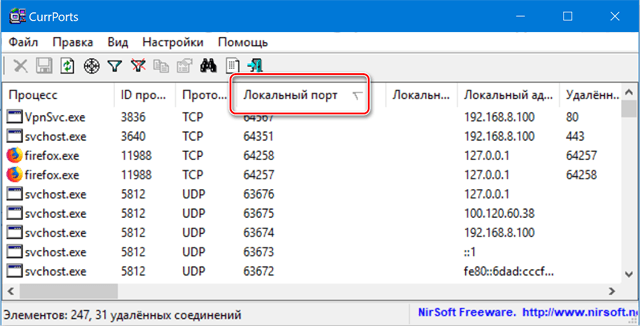

Если вы не любите командную строку или предпочли бы использовать простую утилиту, чтобы сделать всё это за один шаг, мы рекомендуем отличный бесплатный CurrPorts. Загрузите инструмент. Только убедитесь, что вы получили правильную версию (обычная версия для 32-разрядной версии Windows, а версия x64 – для 64-разрядной Windows). Это портативное приложение, поэтому вам не нужно его устанавливать. Просто распакуйте папку загрузки и запустите исполняемый файл.

В окне CurrPorts отсортируйте по столбцу «Локальный порт», найдите порт, который вы исследуете, и вы можете увидеть всё: имя процесса, ID, порт, полный путь к процессу и т.д.

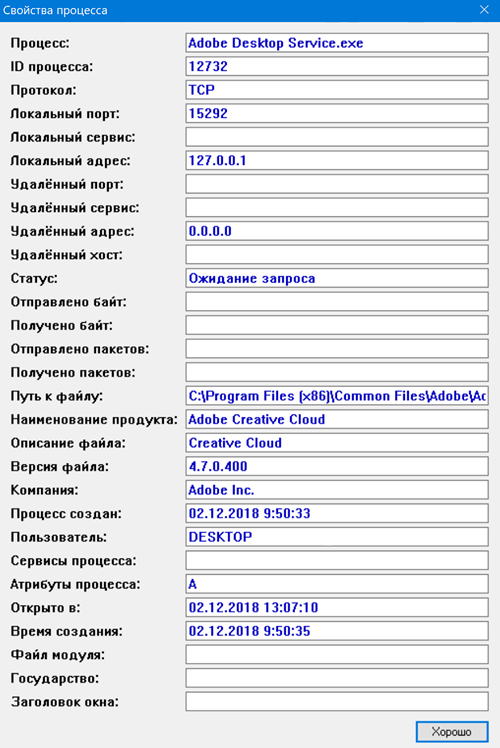

Чтобы сделать это ещё проще, дважды щелкните любой процесс, чтобы увидеть каждую деталь в одном окне.

Когда вы определите, какое приложение или служба связаны с порт, – Вы сможете решить, как его использовать. Если это приложение, то можно указать другой номер порта. Если это сервис или у вас нет возможности указать другой номер порта – вероятно, Вам придётся остановить службу или удалить приложение.

Пример анализа открытых портов

Я начну с анализа открытых портов на Linux. Просто потому, что мне так проще, а затем мы постепенно перейдём изучить открытые порты на Windows.

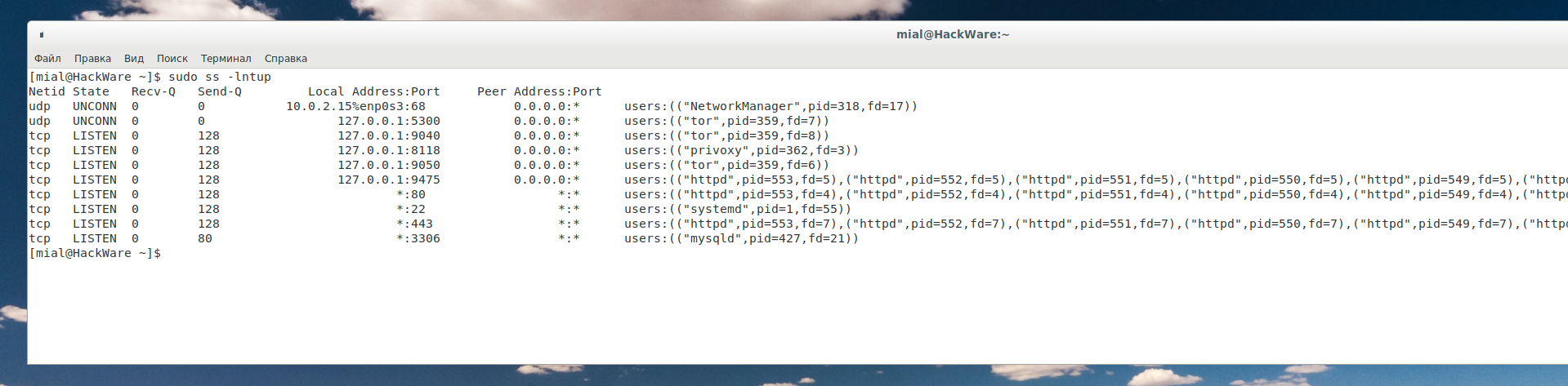

Пример информации об открытых портах, полученных командой:

sudo ss -tulpn

Пример прослушиваемых портов на Linux:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port

udp UNCONN 0 0 10.0.2.15%enp0s3:68 0.0.0.0:* users:(("NetworkManager",pid=318,fd=17))

udp UNCONN 0 0 127.0.0.1:5300 0.0.0.0:* users:(("tor",pid=359,fd=7))

tcp LISTEN 0 128 127.0.0.1:9040 0.0.0.0:* users:(("tor",pid=359,fd=8))

tcp LISTEN 0 128 127.0.0.1:8118 0.0.0.0:* users:(("privoxy",pid=362,fd=3))

tcp LISTEN 0 128 127.0.0.1:9050 0.0.0.0:* users:(("tor",pid=359,fd=6))

tcp LISTEN 0 128 127.0.0.1:9475 0.0.0.0:* users:(("httpd",pid=553,fd=5),("httpd",pid=552,fd=5),("httpd",pid=551,fd=5),("httpd",pid=550,fd=5),("httpd",pid=549,fd=5),("httpd",pid=360,fd=5))

tcp LISTEN 0 128 *:80 *:* users:(("httpd",pid=553,fd=4),("httpd",pid=552,fd=4),("httpd",pid=551,fd=4),("httpd",pid=550,fd=4),("httpd",pid=549,fd=4),("httpd",pid=360,fd=4))

tcp LISTEN 0 128 *:22 *:* users:(("systemd",pid=1,fd=55))

tcp LISTEN 0 128 *:443 *:* users:(("httpd",pid=553,fd=7),("httpd",pid=552,fd=7),("httpd",pid=551,fd=7),("httpd",pid=550,fd=7),("httpd",pid=549,fd=7),("httpd",pid=360,fd=7))

tcp LISTEN 0 80 *:3306 *:* users:(("mysqld",pid=427,fd=21))

В выводимых данных имеются следующие поля:

- Netid — протокол udp или tcp

- State — состояние, для протоколов TCP здесь будет LISTEN (поскольку мы явно указали в опциях показать только прослушиваемые порты), а для протоколов UDP здесь будет UNCONN, то есть состояние неизвестно, но, на самом деле, это тоже прослушиваемые порты, которые позволяют подключаться из вне

- Recv-Q — получено

- Send-Q — отправлено

- Local Address:Port — локальный адрес и порт, к которому привязана служба, то есть IP адрес и порт, которые прослушиваются

- Peer Address:Port — удалённый адрес и порт, к которым выполнено соединение.

Рассмотрим, что означает запись 127.0.0.1:9050: она говорит о том, что прослушивается порт 9050. Причём он прослушивается только для IP адреса 127.0.0.1. Адрес 127.0.0.1 относится к так называемым Loopback, то есть это замыкающийся на себя, закольцованный адрес. Сетевой интерфейс с этим адресом называется петлевым. Пакеты, которые отправляются с компьютера на этот адрес, приходят на этот же самый компьютер (точнее говоря, они никуда даже не уходят). Доступ к этому адресу может иметь только служба, работающая на этом же самом компьютере

Отсюда важное следствие: хотя порт 9050 прослушивается, никто другой не может к нему подключиться из любой сети. Это же относится и к адресам из диапазона ::1/128 — это такие же адреса, но уже для IPv6, в IPv6 аналог для 127.0.0.1 это ::1 (тоже часто можно видеть в выводимой информации).

Если прослушиваются какие-либо адреса из локальных

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

- 127.0.0.0/8

то к таким портам могут подключиться только компьютеры, расположенные в этих самых локальных сетях (если не настроить особым образом маршрутизацию или проброску портов (port forwarding)).

Для вывода прослушиваемых портов и уже установленных сетевых подключений используйте следующую команду:

sudo ss -tupn

Применение стороннего софта CurrPorts

В рассмотренных выше способах использовались лишь стандартные ресурсы Windows, однако, в Сети есть несколько программ для открытия портов на Windows. Первой на обзоре мы выбрали «CurrPorts» версии 2.51 от разработчика Nir Sofer. Она помогает узнать все свои активные порты на Windows и пригодится для их быстрого освобождения, удаляя ненужный или опасный процесс. Программа бесплатна и легка в освоении.

Для ее использования:

- Переходим на сайт разработчика https://www.nirsoft.net/utils/cports.html и скачиваем программу и русификатор на ПК. Русификатор распаковываем в папку с файлами ПО.

- Программа предлагает массу информации о процессе, включая занимаемый им порт.

На скриншоте мы видим, что антивирус Avast занимает два порта: 80 и 443. При желании мы можем закрыть данное соединение из контекстного меню или панели инструментов программы (но делать этого не советуем по понятным причинам). Закрывайте только те ненужные процессы, назначение которых вам известно.

Преимущества

- Бесплатная программа на русском языке.

- Не требует установки.

- Отображает все запущенные процессы и занимаемые ими порты в реальном времени.

- Предоставляет самую подробную информацию.

- Можно освобождать порты от одного или всех процессов.

- Классический понятный интерфейс.

Опасно ли открывать порты роутера для игры?

Что касается открытия неиспользуемого порта, это может быть опасно, тем более что в любой момент уязвимая служба может прослушивать этот порт, поэтому мы будем разоблачены. Это не так просто, как открыть первый порт, который приходит в голову

Еще одно важное соображение — мы должны открывать как можно меньше портов. В поисковых системах, таких как Shodan, вы можете видеть открытые порты различных служб, и он даже может сказать нам, есть ли служба, работающая за этим портом

В этом смысле, открывая порты маршрутизатора для игр или программ, мы должны убедиться, что диапазон как можно меньше. Чем меньше возможностей атаковать мы даем киберпреступникам, тем в большей безопасности мы будем.

Также следует отметить, что есть некоторые критические порты, которые мы не должны использовать, если мы не собираемся использовать эту службу. Все порты, которые мы помещаем ниже, являются общими для разных протоколов, в целях безопасности рекомендуется изменить их как можно скорее и не использовать порты по умолчанию.

- Порт 21 используется протоколом FTP и для создания серверов этого типа.

- Порт 22, используемый протоколом SSH для удаленного управления компьютерами.

- Порт 23, используемый протоколом Telnet для удаленного доступа.

- Порты 80 и 443, которые следует закрыть, если у нас нет веб-сервера.

Вот еще опасные порты TCP и UDP и как мы можем защитить себя. Эти порты, которые мы вам показали, являются самыми простыми и первыми, которые проверяет киберпреступник. Поэтому, если мы заблокируем все, кроме тех, которые используются и нужны нам, у нас будет очень защищенная система. Помните, что если у нас есть открытый порт, это может быть первым шагом к вторжению.

Открытие и закрытие

Как я уже говорил ранее, эту функцию выполняет сама система или установленные программы. Но вы сами можете изменить или добавить какие-то правила. По сути, вам нужно указать сетевой порт, а также приложение или программу, для которых будет применяться это правило. Если вы собираетесь настраивать параметры на маршрутизаторе, вам необходимо указать IP-адрес устройства ретрансляции.

Во-первых, вы должны решить, какой «вход» вы хотите открыть и почему. Вы можете увидеть номер и название заявки в PDF-файле, который я прикрепил выше. Я покажу это на примере игры World of Warcraft. Мы откроем официально зарезервированный пронумерованный «вход» — 3724. Вообще в играх чаще всего используется порт UDP, который работает с потоковой передачей данных. Но нужно смотреть именно в столбец с портом — там будет подсказка, какой протокол использовать в выбранном приложении (TCP или UDP).

- В Windows вам нужно открыть меню «Пуск» и перейти в «Панель управления».

- Заходим в «Брандмауэр»

- «Дополнительные опции»

- Слева в окне нажмите «Правила для входящих подключений». Вы сразу увидите множество правил для каждого установленного приложения.

- В правом окне выберите «Создать правило…». Поскольку мы собираемся открыть дверь в игру, поставим второй флажок.

- Давайте создадим правило UDP и введем в этот PDF-файл только заданное число — в моем случае это: 3724 (я показываю вам на примере игры WOW, у вас может быть совершенно другое число). Вы также можете указать диапазон чисел. Для TCP и UDP лучше всего создать два правила отдельно.

- Оставьте значение по умолчанию «Разрешить подключение».

- Тогда есть правила профиля: все можно оставить. Самое главное, что при подключении к удаленному ресурсу через Интернет включен профиль «Публичный.

- В конце введите название и описание. В названии рекомендую добавить номер открытой двери, чтобы потом не потерять.

Источники

- https://WiFiGid.ru/poleznoe-i-interesnoe/ports

- https://pcfaq.info/internet-i-seti/kak_otkryt_porty_v_windows.html

- https://qna.habr.com/q/844233

- https://dudom.ru/kompjutery/kak-opredelit-com-port-usb/

- https://computer76.ru/2016/06/29/whai-is-computer-port/

- http://composs.ru/kak-posmotret-port-ip-adresa-ili-otkrytye-porty-v-windows/

- https://planshet-info.ru/kompjutery/kak-posmotret-port-kompjutera

- https://100uslug.com/vse-razemy-kompyutera-cpu-hdd-porty-pamyat-blok-pitaniya/

- https://www.dvenashka.ru/2021/11/kak-uznat-svoj-port-posmotret-nomer-ili-opredelit-otkrytye-porty-kompyutera-ili-ip-adresa-v-seti-ili-internete-v-windows-7-8-10.html

- https://fast-wolker.ru/porty-kompyutera-i-ix-naznachenie.html

- https://cheerss.ru/kak-otkryt-porty-na-kompyutere/.html

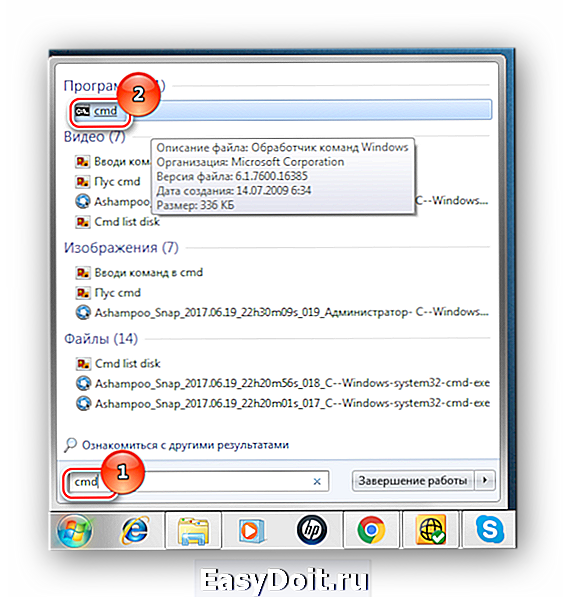

Узнаем номер сетевого порта

Для того, чтобы выяснить номер своего сетевого порта, необходимо зайти в Windows 7 под учетной записью администратора. Выполняем следующие действия:

- Входим в «Пуск», пишем команду cmd и жмём «Enter»

Набираем команду ipconfig и жмём Enter. IP-адрес вашего устройства указан в пункте «Настройка протокола IP для Windows». Необходимо использовать IPv4-адрес. Возможно, что на вашем ПК установлены несколько сетевых адаптеров.

Вот так каждый пользователь при помощи командной строки может узнать сетевой порт, работающий в интернет-соединении на операционной системе Виндовс 7.

lumpics.ru

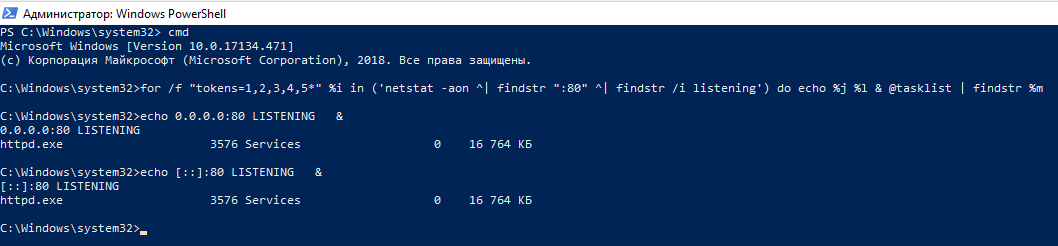

Как в Windows узнать, какая программа прослушивает порт (используя CMD)

Открытых для прослушивания портов может оказаться достаточно много и обычно они используются легитимными программами

Поэтому при анализе полученных данных также важно знать, какая именно служба прослушивает определённый порт.. Для поиска службы, можно добавить к команде NETSTAT опцию -b, которая означает показать исполнимый файл, прослушивающий порт:

Для поиска службы, можно добавить к команде NETSTAT опцию -b, которая означает показать исполнимый файл, прослушивающий порт:

netstat -anb

Также имеется альтернативный способ определения исполнимого файла, привязанного к порту. Для него откройте Командную строку Windows. Для этого нажмите сочетание клавиш Win+x, там выберите Windows PowerShell (Администратор). В открывшемся окне введите:

cmd

чтобы переключиться на Windows Console Host (обычную командную строку).

Там запустите команду вида:

for /f "tokens=1,2,3,4,5*" %i in ('netstat -aon ^| findstr ":80" ^| findstr /i listening') do echo %j %l & @tasklist | findstr %m

Эта команда найдёт службы, которые прослушивают 80 порт. Чтобы найти информацию о другом порте, замените в команде цифру 80 на интересующий вас порт.

Пример вывода в моём случае:

C:\Windows\system32>echo 0.0.0.0:80 LISTENING & 0.0.0.0:80 LISTENING httpd.exe 3576 Services 0 16 764 КБ C:\Windows\system32>echo :80 LISTENING & :80 LISTENING httpd.exe 3576 Services 0 16 764 КБ

Запись 0.0.0.0:80 означает, порт 80 для любых IPv4 адресов прослушивает служба httpd.exe (веб-сервер Apache). А запись :80 — означает, что порт 80 для любых IPv6 адресов прослушивает та же самая служба httpd.exe (веб-сервер Apache). Мы ещё вернёмся к более подробному анализу данных далее в этой статье.

Менять порт в длинной команде не всегда удобно, поэтому рекомендую создать текстовый файл с именем port.bat, в этот файл скопируйте:

@ECHO OFF

for /f "tokens=1,2,3,4,5*" %%i in ('netstat -aon ^| findstr ":%1" ^| findstr /i listening') do echo %%j %%l & @tasklist | findstr %%m

Сохраните и закройте этот файл.

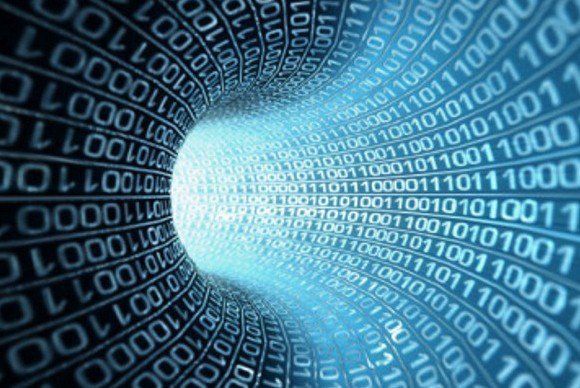

Теперь в Windows PowerShell или в командной строке Windows с помощью команды cd перейдите в папку, куда вы сохранили файл. Например, я его сохранил в папку C:\Users\Alex\Documents\, тогда для перехода туда я выполняю:

cd C:\Users\Alex\Documents\

Теперь запустите файл командой вида:

.\port.bat ПОРТ

Где ПОРТ замените на интересующий вас порт, например, меня интересует порт 80, тогда:

.\port.bat 80

Вновь получаю аналогичный результат.

Если у вас множество портов прослушивает процесс svchost.exe, то чтобы разобраться, какие именно это службы, смотрите статью «Почему svchost.exe прослушивает много портов? Как узнать, какие именно программы открыли порты».

Удаленный компьютер

Для этой цели используется все та же командная строка. Только теперь необходимо ввести три элемента: «telnet – ІР-адрес – порт». Нажимаем на клавишу ввода. Если не появляется запись Could not open», то это значит, что он открыт. В случаях, когда она выводится, порт закрыт. Если нет времени пробивать все значения, но одновременно необходимо проверить, открыт ли порт, то для этой цели можно использовать утилиты. Кстати, команда telnet позволяет рассматривать и локальный компьютер как удаленный, работая с ним так, сложно он находится на расстоянии. Каков механизм подобной работы? В таком случае запись в командной строке выглядит как «telnet – localhost – порт».

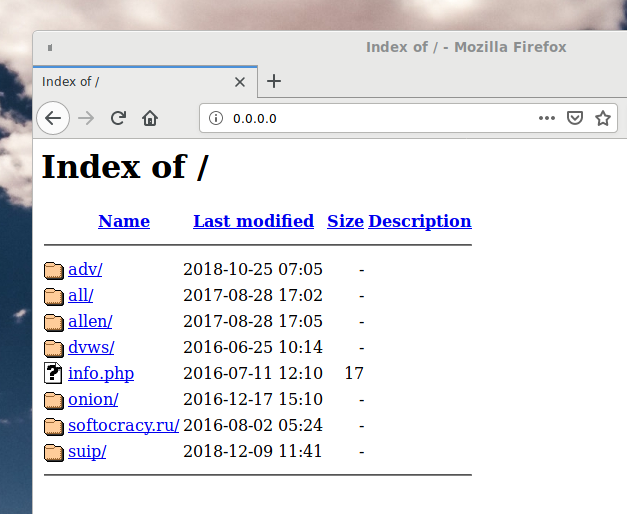

IP адрес 0.0.0.0

Кстати, IP адрес 0.0.0.0 довольно интересный, так как используется в разных случаях.

Например, некоторые службы в качестве адреса привязки (bind) позволяют установить 0.0.0.0. Это означает, что служба будет прослушивать порт на всех сетевых интерфейсах данного компьютера, то есть на всех IP адресах. В некоторых службах (например, веб-сервер Apache), просто не нужно указывать никакой определённый IP адрес (в том числе 0.0.0.0) и по умолчанию они будут прослушивать входящие соединения на всех сетевых интерфейсах.

Важно понимать, что 0.0.0.0 и 127.0.0.1 это совершенно разные вещи. Хотя если в Linux пинговать 0.0.0.0, то пинги будут отправляться именно к 127.0.0.1

В Windows попытка пинга 0.0.0.0 вызовет сообщение о сбое передачи данных, то есть о недоступности адреса. Адрес 0.0.0.0 означает «любой IP данного компьютера» и включает в себя в том числе 127.0.0.1.

Адрес 0.0.0.0 обычно означает, что IP адрес ещё не настроен или не присвоен. Такой адрес указывает хост, который обращается к DHCP для получения IP адреса.

Если 0.0.0.0 указан в качестве адреса получателя, то он должен расцениваться как широковещательный адрес 255.255.255.255.

Адрес 0.0.0.0 с маской 0.0.0.0, то есть 0.0.0.0/0 используется для обозначения маршрута по умолчанию (default route).

Этот адрес не является валидным адресом для назначения сетевому интерфейсу, точно также как и вся подсеть 0.0.0.0/8 (то есть любой адрес, начинающийся с 0.).

Если в Linux обратиться к этому адресу, например, набрать в веб браузере адрес http://0.0.0.0, то откроется страница локального веб сервера (если он установлен и запущен). В Windows такой адрес вызовет ошибку о неверном адресе.

Также адрес 0.0.0.0 может использоваться для явного указания, что целевой хост недоступен.

Эта информация приведена просто для справки и для расширения кругозора, а теперь продолжаем с нашими открытыми портами.

Полезные приложения для отображения статуса вашего порта

В то время как командная строка является хорошим быстрым и грязным инструментом, есть более усовершенствованные сторонние приложения, которые могут помочь вам получить представление о конфигурации вашего порта. Два выделенных здесь являются просто популярными примерами.

SolarWinds требует, чтобы вы указали свое имя и данные, чтобы загрузить его, но вам решать, вносите ли вы свою реальную информацию в форму или нет. Мы опробовали несколько бесплатных инструментов, прежде чем остановиться на SolarWinds, но это был единственный инструмент, который работал правильно в Windows 10 и имел простой интерфейс.

Он также был единственным, кто не вызвал ложный положительный вирусный флаг. Одна из больших проблем программного обеспечения для сканирования портов заключается в том, что компании по обеспечению безопасности склонны рассматривать их как вредоносные программы. Поэтому большинство пользователей игнорируют любые предупреждения о вирусах, которые приходят с такими инструментами. Это проблема, потому что вы не можете определить разницу между ложным срабатыванием и настоящим вирусом в этих приложениях.

SolarWinds может поставляться с некоторыми прикрепленными строками, но на самом деле он работает так, как рекламируется, и прост в использовании.

Как вы, вероятно, можете сказать, это скорее веб-сайт, чем приложение. Это хороший первый порт захода, чтобы посмотреть, могут ли внешние данные пройти через ваш локальный порт или нет. Он автоматически определяет ваш IP-адрес, и все, что вам нужно сделать, это указать, какой порт для тестирования.

Затем он сообщит вам, заблокирован ли порт или нет, и вам нужно будет выяснить, находится ли блокировка на компьютере, маршрутизаторе или на уровне поставщика услуг.

Как проверить открытые порты в Linux. Как узнать, какая служба прослушивает порт

Для Linux тоже есть команда netstat, но она, вроде как, теперь считается устаревшей и на её замену рекомендуется команда ss. Показываемая информация у ss и netstat очень похожи. Даже основные опции идентичны.

Итак, для вывода открытых портов TCP и UDP протоколов вместе с показом процессов, которые их прослушивают, используется команда:

sudo ss -tulpn

Чтобы вывести список установленных соединений для портов TCP и UDP, используйте команду:

sudo ss -tupn

Больше опций, а также больше способов найти, какие порты прослушиваются, смотрите в статье «4 способа узнать, какие порты прослушиваются в Linux».

Как открыть порт в Windows 7 и Windows 8

О том, как открыть порт на роутерах различных моделей я написал уже немало статей. Но в х почти к каждой из таких инструкций я сталкиваюсь с такой ситуацией, что пользователь открывает порт на роутере, но при проверке его из-вне — оказывается что он закрыт.

В это многие упираются и не знают что делать дальше. Одной из частых причин является система безопасности компьютера. Дело тут в том, что открыть порт на роутере часто оказывается половиной дела — нужно ещё открыть его и в правилах брандмауэра (фаервола) на компьютере.

1 практически идентична, соответственно как и процедура создания правил проброса портов.

Как попасть в настройки брандмауэра Windows

Настройка встроенного брандмауэра находится в «Панели управления», раздел «Система и безопасность».

В Windows 8 и 8.1 можно воспользоваться элементом рабочего стола — Поиск. Нужно начать вводить слово «Брандмауэр» и система выдаст ссылку в результатах.

Ещё один быстрый и удобный способ быстро попасть в настройки Брандмауэра — нажать комбинацию клавиш Win+R:

В строке открыть пишем firewall.cpl, нажимаем кнопку ОК.

Как открыть порт в брандмауэре Windows

Вам откроется раздел настройки Брандмауэра в режиме повышенной безопасности. В поле слева кликаем на раздел «Правила для входящих соединений»:

Откроется список всех правил для входящих соединений. Теперь надо создать правило. Для этого справа, в окне «Действия», кликаем на ссылку «Создать правило».

Откроется Мастер создания правила для нового входящего подключения:

Выбираем тип правила — «Для порта». Нажимаем кнопку Далее.

Теперь нужно выбрать тип протокола и указать порт. «Тип протокола» для игр, как правило, «Протокол TCP». В некоторых случаях, например для файлообменных программ или игр, нужно ещё открыть и порт UDP.

Поэтому, если нужно открыть и TCP-порт и UDP-порт в Windows — Вам придется создавать два правила. В поле Определенные порты нужно указать номер нужного порта. Например, для Minecraft нужно открывать порт 25565 и TCP и UDP.

Нажимаем кнопку Далее.

Ставим галку «Разрешить подключение». Нажимаем кнопку Далее.

Здесь ничего не меняем. Нажимаем кнопку Далее.

В поле Имя прописываем название для создаваемого правила — например DC++ или Minecraft. Нажимаем кнопку Готово.

Правило создано и порт в брандмауэре Windows 7 и Windows 8 открыт. Проверить доступность порта из-вне можно с помощью программы PFPortChecker.

Только теперь не для порта — а «Для программы». Нажимаем кнопку Далее.

Выбираем пункт «Путь программы» и нажимаем кнопку Обзор. В открывшемся окне нужно выбрать программы, к которой нужен доступ из внешней сети — например, UTorrent, DC++ или Minecraft. Нажимаем кнопку Далее.

Ставим галочку «Разрешить подключение». Нажимаем кнопку Далее.

В этом окне ничего не меняя, нажимаем кнопку Далее.

В поле имя вводим название правила — например, dc++, utorrnet или minecraft и нажимаем кнопку Готово.

Правило для программы создано.

Если и это не помогло — можно попробовать для чистоты эксперимента вообще отключить встроенных в систему фаервол.

Как отключить Брандмауэр Windows 7, Windows 8 и Windows 8.1

Для того, чтобы отключить встроенный в систему фаервол нужно в настройках Брандмауэра выбрать пункт «Включение и отключение брандмауэра Windows»:

Вам откроется вот такое окно «Настройки параметров для каждого типа сети»:

Для всех типов сетей ставим галку «Отключить брандмауэр Windows». Нажимаем кнопку ОК. После этого брандмауэр станет неактивен и Ваша операционная система будет полностью открыта угрозам из внешней сети.

Поэтому я рекомендую отключать брандмауэр либо только кратковременно, для диагностики проблем с доступностью порта из-вне, либо если Вы переходите на другой, сторонний пакетный фильтр (фаервол).

Постоянная работа в сети Интернет с отключенным брандмауэром (фаерволом) крайне нежелательна.

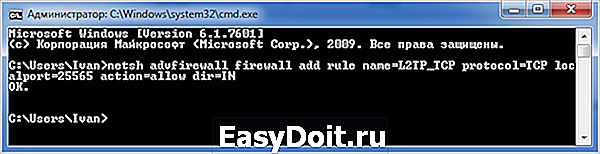

Как открывать порты через командную строку

У любой системной задачи есть вариант её включения и настройки через командную строку. Разница в том, что этот способ подходит больше для опытных пользователей. Для этого открываем командную строку с правами администратора и вводим команду «netsh advfirewall firewall add rule name=L2TP_TCP protocol=TCP localport=хххх action=allow dir=IN», где вместо значения «xxxx» вписываем номер необходимого порта.

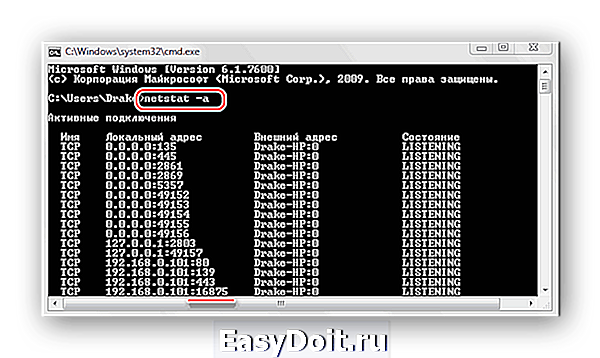

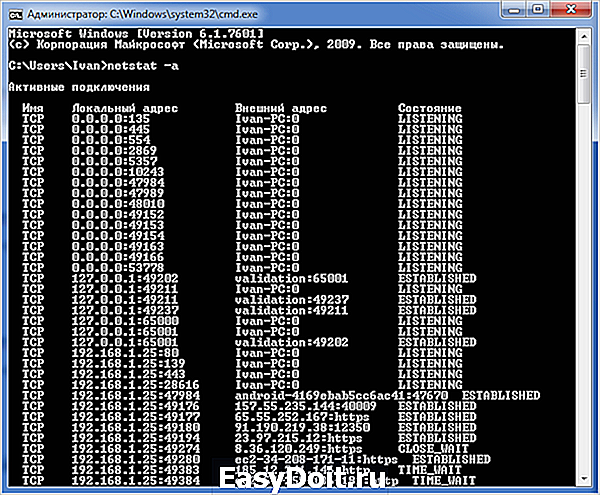

Как проверить открытые порты?

Посмотреть открытые порты можно все в той же командной строке. Снова запускаем ее от имени администратора и вводим команду «netstat –a». Нажав на «Enter» программа отобразит список всех открытых портов «TCP» и «UPD».

- Established – порт открыт и используется. Как правило, в поле внешний адрес есть какое-то значение;

- Time_wait – порт в режиме ожидания;

- Listening – порт прослушивается.

Специальная программа для открытия портов не требуется. Однако, если вы заинтересовались сторонними утилитами, то установите «Simple Port Forwarding». Единственный её недостаток – она условно-бесплатная.

canal-it.ru

Что такое порты TCP и UDP?

TCP и UDP относятся к протоколу транспортного уровня, используемому для сквозной связи между двумя хостами, порты являются частью сегмента TCP или дейтаграммы UDP для правильной установки связи. Мы могли бы сказать, что «порты» — это что-то вроде «дверей» для определенной службы, независимо от того, используем ли мы TCP или UDP, поскольку оба протокола используют порты

Сами порты не опасны, порт является портом, и не имеет значения, является ли он портом 22 или портом 50505, что наиболее важно, так это использование, которое дается порту, опасно иметь порт, открытый для служба прикладного уровня, которая не защищена, потому что любой может подключиться к этой службе и использовать уязвимости или взломать нас напрямую. Конечно, всегда необходимо, чтобы если мы открыли порт для Интернета, мы контролировали трафик с помощью IDS / IPS для обнаружения возможных атак и обновляли программу, которая прослушивает этот порт

Как в TCP, так и в UDP у нас есть в общей сложности 65535 доступных портов, у нас есть классификация в зависимости от используемого номера порта, поскольку некоторые порты обычно называются «известными», и они зарезервированы для определенных приложений, хотя есть много других портов. Они обычно используются различным программным обеспечением для связи как в локальной сети, так и через Интернет. У нас также есть зарегистрированные порты и временные порты.

Известные порты

Известные порты в диапазоне от порта 0 до 1023 регистрируются и назначаются Управлением по присвоению номеров Интернета (IANA). Например, в этом списке портов есть порт 20 для FTP-Data, порт 21 для FTP-Control, порт 22 для SSH, порт 23 для Telnet, порт 80 и 443 для Интернета (HTTP и HTTPS соответственно), а также почта. port среди многих других протоколов прикладного уровня.

Зарегистрированные порты

Зарегистрированные порты варьируются от порта 1024 до порта 49151. Основное отличие этих портов состоит в том, что разные организации могут делать запросы в IANA, чтобы предоставить им определенный порт по умолчанию, и он будет назначен для использования с определенным приложением. Эти зарегистрированные порты зарезервированы, и никакая другая организация не сможет зарегистрировать их снова, однако они обычно являются «частично зарезервированными», потому что, если организация прекращает их использовать, они могут быть повторно использованы другой компанией. Наглядным примером зарегистрированного порта является 3389, который используется для RDP-подключений к удаленному рабочему столу в Windows.

Эфемерные порты

Диапазон этих портов от 49152 до 65535, этот диапазон портов используется клиентскими программами, и они постоянно используются повторно. Этот диапазон портов обычно используется при передаче на известный или зарезервированный порт с другого устройства, такого как пассивный Интернет или FTP. Например, когда мы посещаем веб-сайт, порт назначения всегда будет 80 или 443, но порт источника (чтобы данные знали, как возвращаться) использует порт эпиметра.