Как защитить порты tcp и udp и почему некоторые из них опасны

Содержание:

- Как открывать или перенаправлять TCP/UDP порты? Печать

- В брандмауэре маршрутизатора

- Взаимодействие с другими правилами брандмауэра

- Основные сведения о брандмауэрах

- Надёжность и решения проблемы перегрузок

- Особые замечания относительно порта 135

- Устранение неполадок настройки брандмауэра

- Программы для просмотра сетевых соединений

- Общие сведения о профилях брандмауэра

- Как в Windows узнать, какая программа прослушивает порт (используя CMD)

- TCP и UDP

- История

- Стандартные средства системы

- Почему важно знать, какие порты открыты на компьютере?

- Сетевые протоколы UDP, TCP, ICMP

- Как заблокировать доступ к портам на компьютере?

- Что такое порт компьютера

- Как открыть порт 25565 для Minecraft

Как открывать или перенаправлять TCP/UDP порты? Печать

Изменено: Ср, 25 Ноя, 2020 at 1:06 PM

Открытие или перенаправление порта необходимо в тех случаях, когда нужно получить доступ к локальным устройства или службам находящимися за роутером в локальной сети.

Возможные задачи могут выглядеть следующим образом:

1. Необходимо получить доступ к WEB интерфейсу самого роутера.

2. Необходимо перенаправить порт 8080 на WEB сервер расположенный на локальном ПК с IP 192.168.88.100

Все операции с открытием и перенаправлением портов производятся в Межсетевом экране

1. Открытие порта

1.1. Через WEB

Открываются порты для получения доступа к различным службам на самом роутере или контроллере.

Например откроем порт 80 для получения доступа к WEB-интерфейсу роутера.

Переходим в пункт Правила для трафика

Добавляем новое правило

Так выглядит новое созданное правило

Сохраняем добавленные правила

1.2. Через консоль

Необходимо отредактировать файл /etc/config/firewall

nano /etc/config/firewall

Добавляем правило и сохраняем файл:

config rule option enabled ‘1’ option target ‘ACCEPT’ option src ‘wan’ option proto ‘tcp udp’ option dest_port ‘1194’ option name ‘OpenVPN’

Перезапускаем межсетевой экран

/etc/init.d/firewall restart

2. Перенаправление порта

2.1. Через WEB

Перенаправление используется, чтобы перенаправить запросы с внешнего порта к другому или тому же порту в локальную сеть.

Например перенаправим запросы с внешнего порта 8080 к локальному ПК с IP 192.168.88.100 и его порту 80

Переходим в пункт Перенаправления портов

Добавляем новое правило:

Так выглядит новое правило

Сохраняем и применяем изменения

2.1. Через консоль

Необходимо отредактировать файл /etc/config/firewall

nano /etc/config/firewall

Добавляем правило и сохраняем файл:

config redirect option target ‘DNAT’ option src ‘wan’ option dest ‘lan’ option proto ‘tcp udp’ option src_dport ‘8080’ option dest_ip ‘192.168.88.100’ option dest_port ’80’ option name ‘8080 to 192.168.88.100:80’

Перезапускаем межсетевой экран

/etc/init.d/firewall restart

3. IPTABLES. Перенаправление порта из локальной сети к статическому IP и порту в интернете или VPN.

Бывают и такие ситуации, при которых Ваше оборудование имеет только Локальный IP адрес и маску подсети.

И не имеет настроек шлюза и DNS.

Также данному устройству можно задать цель, т.е. куда оно будет отправлять данные. Обычно это целевой IP адрес и порт(TCP или UDP).

Проблема заключается в том, что при подключении такого устройства к роутеру, данные, которые оно генерирует, не попадут дальше самого роутера. Т.е. они ограниченны рамками локальной сети.

Без шлюза устройство не «видит» интернет.

В данной ситуации нам поможет пользовательское перенаправление портов с использованием IPTABLES

Необходимо перейти в Межсетевой экран:

Перейти на вкладку Пользовательские правила:

И добавить правило перенаправления:

iptables -t nat -A PREROUTING -d 192.168.88.1 -p TCP —dport 9001 -j DNAT —to-destination 31.58.45.6:9001

Итоговый вид:

# This file is interpreted as shell script.# Put your custom iptables rules here, they will# be executed with each firewall (re-)start.# Internal uci firewall chains are flushed and recreated on reload, so# put custom rules into the root chains e.g. INPUT or FORWARD or into the# special user chains, e.g. input_wan_rule or postrouting_lan_rule.iptables -t nat -A PREROUTING -d 192.168.88.1 -p TCP —dport 9001 -j DNAT —to-destination 31.58.45.6:9001

После, нажимаем Применить:

Перезапустим межсетевой экран. Делаем это через консоль:

/etc/init.d/firewall restart

Проверяем наше перенаправление. Все должно работать.

Сопутствующие статьи:

Дополнительная информация:

Была ли эта статья полезной?

Да

Нет

Отправить отзыв К сожалению, мы не смогли помочь вам в разрешении проблемы. Ваш отзыв позволит нам улучшить эту статью.

В брандмауэре маршрутизатора

Необходимо сначала выяснить IP-адрес роутера:

- Нажать кнопку «Пуск» и выбрать в контекстном меню параметр «Настройка».

- В открывшемся окне перейти в «Сеть и интернет» – «Просмотр свойств сети».

- Затем посмотреть IP-адрес рядом с пунктом «Шлюз по умолчанию».

- Открыть предпочтительный браузер и ввести IP-адрес в адресную строку.

- Вписать имя пользователя и пароль на странице входа. Данные указаны на коробке или самом устройстве.

- На экране отобразится список разделов.

- Найти среди параметров и перейти в «Переадресацию портов».

- Включить опцию.

- Здесь ввести следующую информацию: имя, тип/служба (TCP, UDP или оба), входящий/начало (номер порта; если более 1, вписать наименьшее число в диапазоне), частный/конечный (номер порта; если более 1, вписать наибольшее число в диапазоне).

- Ввести IP-адрес компьютера.

- Сохранить настройки.

Важно! Если ни один из методов не помог решить проблему, рекомендуется использовать утилиту Restoro Repair Tool, которая может сканировать репозитории, чтобы заменить поврежденные и отсутствующие файлы. Это работает в большинстве случаев, когда проблема возникает из-за повреждения системы

Restoro также оптимизирует систему для достижения максимальной производительности.

Взаимодействие с другими правилами брандмауэра

Настройка брандмауэра Windows производится на основе правил и групп правил. Каждое правило или группа правил связывается с определенной программой или службой, которая может изменять или удалять это правило без вашего ведома. Например, группы правил Службы Интернета (HTTP) и Защищенные службы Интернета (HTTPS) связаны со службами IIS. При включении этих правил будут открыты порты 80 и 443 и разрешены функции SQL Server , зависящие от этих портов. Однако администратор в процессе настройки служб IIS может изменить или отключить эти правила. Если вы используете для SQL Server порт 80 или 443, создайте собственное правило или группу правил для поддержки необходимой конфигурации портов независимо от других правил IIS.

Оснастка «Брандмауэр Windows в режиме повышенной безопасности» пропускает весь трафик, соответствующий применимым разрешающим правилам. Таким образом, если существуют два правила для порта 80 (с разными параметрами), то будет пропускаться трафик, соответствующий любому из них. Например, если одно правило разрешает трафик по порту 80 из локальной подсети, а другое разрешает трафик с любого адреса, то в итоге на порту 80 будет разрешен любой трафик независимо от источника. Чтобы обеспечить эффективное управление доступом к SQL Server, администратор должен периодически проверять все правила брандмауэра, разрешенные на сервере.

Основные сведения о брандмауэрах

Брандмауэр проверяет входящие пакеты на соответствие следующему набору правил:

- Если пакет соответствует стандартам, заданным правилами, то брандмауэр передает его протоколу TCP/IP для дальнейшей обработки.

- Пакет не соответствует стандартам, заданным в правилах.

Список разрешенного трафика заполняется одним из следующих способов.

-

Автоматически. Когда защищенный брандмауэром компьютер инициирует соединение, брандмауэр добавляет в список запись, чтобы разрешить ответ. Ответ считается запрашиваемым трафиком, и ничего настраивать не требуется.

-

Вручную. Работа администратора заключается в настройке исключений в работе брандмауэра. Это открывает доступ к определенным программам или портам на вашем компьютере. В этом случае компьютер принимает весь входящий трафик, выполняя роль сервера, прослушивателя или однорангового узла. Настройку необходимо выполнить для подключения к SQL Server.

Выбор стратегии брандмауэра является более сложной задачей и не сводится лишь к открытию или закрытию портов. При выборе стратегии брандмауэра для предприятия необходимо обязательно рассмотреть все доступные правила и параметры конфигурации. В этой статье не рассматриваются все возможные параметры брандмауэра. Рекомендуем ознакомиться со следующими документами:

Руководство по развертыванию брандмауэра WindowsРуководство по проектированию для брандмауэра Windows Основные сведения об изоляции серверов и доменов

Надёжность и решения проблемы перегрузок

Из-за недостатка надёжности приложения UDP должны быть готовы к некоторым потерям, ошибкам и дублированиям. Некоторые из них (например, TFTP) могут при необходимости добавить элементарные механизмы обеспечения надёжности на прикладном уровне.

Но чаще такие механизмы не используются UDP-приложениями и даже мешают им. Потоковые медиа, многопользовательские игры в реальном времени и VoIP — примеры приложений, часто использующих протокол UDP. В этих конкретных приложениях потеря пакетов обычно не является большой проблемой. Если приложению необходим высокий уровень надёжности, то можно использовать другой протокол (TCP) или воспользоваться методами помехоустойчивого кодирования (en:Erasure code).

Более серьёзной потенциальной проблемой является то, что в отличие от TCP, основанные на UDP приложения не обязательно имеют хорошие механизмы контроля и избегания перегрузок. Чувствительные к перегрузкам UDP-приложения, которые потребляют значительную часть доступной пропускной способности, могут поставить под угрозу стабильность в Интернете.

Сетевые механизмы были предназначены для того, чтобы свести к минимуму возможные эффекты от перегрузок при неконтролируемых, высокоскоростных нагрузках. Такие сетевые элементы, как маршрутизаторы, использующие пакетные очереди и техники сброса, часто являются единственным доступным инструментом для замедления избыточного UDP-трафика. DCCP (англ. Datagram Congestion Control Protocol — протокол контроля за перегрузками датаграмм) разработан как частичное решение этой потенциальной проблемы с помощью добавления конечному хосту механизмов для отслеживания перегрузок для высокоскоростных UDP-потоков вроде потоковых медиа.

Особые замечания относительно порта 135

При использовании RPC с транспортным протоколом TCP/IP или UDP/IP входящие порты динамически назначаются системным службам по мере надобности. Используются порты TCP/IP и UDP/IP с номерами выше 1024. Эти порты называются «случайными RPC-портами». В этом случае RPC-клиент определяет порт, назначенный серверу, через модуль конечной точки RPC. Для некоторых служб, работающих через протокол RPC, можно настроить использование определенного фиксированного порта. Можно также ограничить диапазон портов, динамически назначаемых RPC и не зависящих от службы. Поскольку порт 135 используется для многих служб, он часто подвергается атакам злоумышленников. В случае открытия порта 135 рекомендуется ограничить область действия правила брандмауэра.

Дополнительные сведения о порте 135 см. в следующих ресурсах.

- Общие сведения о службе и требования к сетевым портам в системе Windows Server

- Устранение неполадок модуля сопоставления конечной точки RPC при помощи средств поддержки, устанавливаемых с компакт-диска Windows Server 2003

- Удаленный вызов процедур (RPC)

- Настройка динамического выделения портов RPC для работы с брандмауэром

Устранение неполадок настройки брандмауэра

Следующие средства и методы могут оказаться полезными при устранении неполадок брандмауэра.

-

Действующее состояние порта является объединением всех правил, связанных с этим портом. Чтобы заблокировать доступ к порту, бывает полезно просмотреть все правила, в которых он упоминается. Просмотрите правила с помощью оснастки MMC «Брандмауэр Windows в режиме повышенной безопасности» и отсортируйте правила для входящего и исходящего трафика по номеру порта.

-

Просмотрите порты, которые активны на компьютере, где запущен SQL Server . В процессе анализа необходимо проверить, на каких портах TCP/IP ожидается передача данных, а также проверить состояние этих портов.

Для определения, на каких портах ожидается передача данных, отобразите активные TCP-подключения и статистику IP-адресов, используя программу командной строки netstat.

Получение списка прослушиваемых TCP/IP-портов

-

Откройте окно командной строки.

-

В командной строке введите netstat -n -a.

При наличии параметра -n служебная программа netstat выводит адреса и номера портов активных подключений TCP в числовом виде. При наличии параметра -a служебная программа netstat выводит порты TCP и UDP, которые прослушиваются компьютером.

-

-

Служебную программу PortQry можно использовать для вывода состояния портов TCP/IP (прослушивается, не прослушивается, фильтруется). Если порт фильтруется, служебная программа может не получить от него ответ. Скачать PortQry можно в Центре загрузки Майкрософт.

Программы для просмотра сетевых соединений

Этот способ подойдет для тех, кто не хочет погружаться в работу утилит командной строки Windows, а желает быстро и просто получить информацию о портах, которые использует программа, в графическом интерфейсе.

Без труда в интернете можно найти 2 бесплатные программы для полчения списка сетевых соединений операционной системы — это «TCPView» и «Curr ports».

TCPView

TCPView — программа из набора утилит Sysinternals от Марка Руссиновича, с некоторых пор ставшей частью самого Microsoft. Программа не требует установки, занимает небольшой объем дискового пространства и скачать ее можно с официального сайта Майкрософт: .

После запуска программы будет сразу показан список всех сетевых соединений процессов с информацией о протоколе, локальном и удаленном адресе, локальном и удаленном порте соединения. Список можно фильтровать, сортировать и следить за изменениями онлайн. В дополнение к этому можно убить какой-либо процесс или определить кому принадлежит ip-адрес хоста, с которым установлено соединение.

Из мелких недостатков — отсутствие русского языка.

CurrPorts

CurrPorts — программа от проекта под названием NirSoft, который так же специализируется на разработке простых и бесплатных утилит для Windows. Программа так же не требует установки, мало весит и в целом очень похожа на TCPView, но имеет более аскетичный интерфейс. Скачать программу можно с официального сайта проекта: .

Из плюсов программы следует отметить наличие русского языка. Чтобы русифицировать программу нужно скачать отдельный файл русификации и положить его в папку с программой.

Остались вопросы или что-то непонятно — смело оставляйте комментарии.

Общие сведения о профилях брандмауэра

В соответствии с профилями брандмауэра операционная система определяет и запоминает каждую из сетей по следующим параметрам: возможность подключения, имеющиеся подключения и категория.

Брандмауэр Windows в режиме повышенной безопасности делит сети на три типа.

- Домен. Windows может выполнить проверку подлинности доступа к контроллеру домена, в который включен компьютер.

- Общедоступные. В эту категорию первоначально попадают все сети, не входящие в домены. Сети, которые представляют прямые соединения с Интернетом, являются открытыми (аэропорты, кафе и другие места открытого доступа).

- Частные. Сеть, определенная пользователем или приложением как личная. Только доверенные сети могут быть определены как частные. Обычно в качестве частной сети определяется сеть малого предприятия, домашняя сеть и т. п.

Администратор может создать профиль для каждого типа сети и задать для этих профилей разные политики брандмауэра. Одномоментно применим только один профиль. Профили применяются в следующем порядке.

- Профиль домена применяется, когда все интерфейсы проходят проверку подлинности на контроллере домена, членом которого является компьютер.

- Если все интерфейсы либо прошли проверку подлинности к контроллеру домена, либо соединены с сетями, которые определены как частные, применяется частный профиль.

- В противном случае применяется открытый профиль.

Просмотреть и настроить профили брандмауэра можно с помощью оснастки «Брандмауэр Windows в режиме повышенной безопасности». Элемент Брандмауэр Windows на панели управления позволяет настраивать только текущий профиль.

Как в Windows узнать, какая программа прослушивает порт (используя CMD)

Открытых для прослушивания портов может оказаться достаточно много и обычно они используются легитимными программами

Поэтому при анализе полученных данных также важно знать, какая именно служба прослушивает определённый порт.. Для поиска службы, можно добавить к команде NETSTAT опцию -b, которая означает показать исполнимый файл, прослушивающий порт:

Для поиска службы, можно добавить к команде NETSTAT опцию -b, которая означает показать исполнимый файл, прослушивающий порт:

netstat -anb

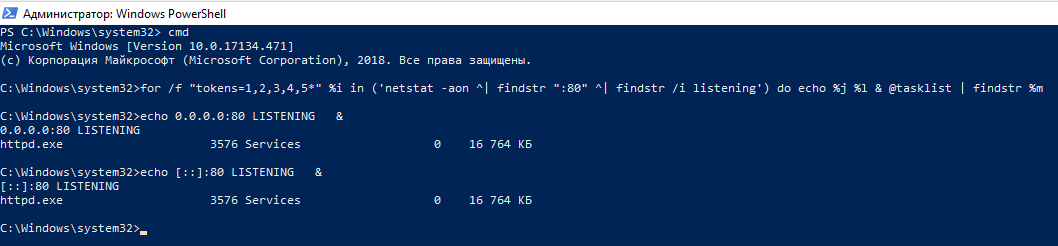

Также имеется альтернативный способ определения исполнимого файла, привязанного к порту. Для него откройте Командную строку Windows. Для этого нажмите сочетание клавиш Win+x, там выберите Windows PowerShell (Администратор). В открывшемся окне введите:

cmd

чтобы переключиться на Windows Console Host (обычную командную строку).

Там запустите команду вида:

for /f "tokens=1,2,3,4,5*" %i in ('netstat -aon ^| findstr ":80" ^| findstr /i listening') do echo %j %l & @tasklist | findstr %m

Эта команда найдёт службы, которые прослушивают 80 порт. Чтобы найти информацию о другом порте, замените в команде цифру 80 на интересующий вас порт.

Пример вывода в моём случае:

C:\Windows\system32>echo 0.0.0.0:80 LISTENING & 0.0.0.0:80 LISTENING httpd.exe 3576 Services 0 16 764 КБ C:\Windows\system32>echo :80 LISTENING & :80 LISTENING httpd.exe 3576 Services 0 16 764 КБ

Запись 0.0.0.0:80 означает, порт 80 для любых IPv4 адресов прослушивает служба httpd.exe (веб-сервер Apache). А запись :80 — означает, что порт 80 для любых IPv6 адресов прослушивает та же самая служба httpd.exe (веб-сервер Apache). Мы ещё вернёмся к более подробному анализу данных далее в этой статье.

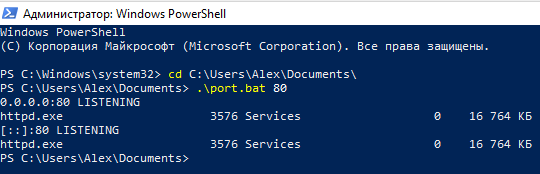

Менять порт в длинной команде не всегда удобно, поэтому рекомендую создать текстовый файл с именем port.bat, в этот файл скопируйте:

@ECHO OFF

for /f "tokens=1,2,3,4,5*" %%i in ('netstat -aon ^| findstr ":%1" ^| findstr /i listening') do echo %%j %%l & @tasklist | findstr %%m

Сохраните и закройте этот файл.

Теперь в Windows PowerShell или в командной строке Windows с помощью команды cd перейдите в папку, куда вы сохранили файл. Например, я его сохранил в папку C:\Users\Alex\Documents\, тогда для перехода туда я выполняю:

cd C:\Users\Alex\Documents\

Теперь запустите файл командой вида:

.\port.bat ПОРТ

Где ПОРТ замените на интересующий вас порт, например, меня интересует порт 80, тогда:

.\port.bat 80

Вновь получаю аналогичный результат.

Если у вас множество портов прослушивает процесс svchost.exe, то чтобы разобраться, какие именно это службы, смотрите статью «Почему svchost.exe прослушивает много портов? Как узнать, какие именно программы открыли порты».

TCP и UDP

TCP и UDP это протоколы транспортного уровня. Самое главное что вам нужно о них знать: любой из них может использоваться для передачи информации.

Кстати, про протокол TCP вы практически наверняка слышали, по крайней мере должны были встречать запись TCP/IP — эта связка протоколов очень важна для Интернета. Протокол IP отвечает за то, куда отправлять данные, а TCP отвечает за непосредственную передачу данных и проверку их целостности.

Работу протокола TCP можно представить как создание соединения между двумя компьютерами, по этому соединению передаются данные. Внутри этого соединения данные проверяются на предмет повреждения — если какая-то часть повреждена, то она отправляется повторно.

Протокол UDP тоже передаёт данные, но вместо того, чтобы создавать устойчивое соединение, внутри которого данные проверяются на целостность, он только отправляет пакет данных на определённый адрес, при этом не осуществляется контроль, был ли покет доставлен без повреждений и был ли доставлен вообще. По сути это и есть главное отличие между этими протоколами.

История

Концепция номеров портов была создана первыми разработчиками ARPANET в неформальном сотрудничестве авторов программного обеспечения и системных администраторов. Термин номер порта в то время еще не использовался. Этому предшествовало использование термина « номер сокета» на ранних этапах развития сети. Номер сокета для удаленного хоста был 40-битным. Первые 32 бита были похожи на сегодняшний адрес IPv4, но в то время наиболее значимые 8 бит были номером хоста. Наименее значимая часть номера сокета (биты с 33 по 40) была единицей, называемой другим восьмибитным числом , сокращенно AEN. Сегодня сетевой сокет относится к родственной, но отличной концепции, а именно к внутреннему адресу конечной точки, используемому только внутри узла.

26 марта 1972 года Винт Серф и Джон Постел призвали к документированию текущих обычаев и созданию каталога номеров сокетов в RFC 322. Сетевых администраторов попросили отправить записку или позвонить по телефону с описанием функций и номеров сокетов. сетевых сервисных программ на каждом ХОСТЕ ». Этот каталог был впоследствии опубликован как RFC 433 в декабре 1972 года и включал список хостов и их номера портов, а также соответствующие функции, используемые на каждом хосте в сети. Эта первая функция реестра служила в первую очередь для документирования использования и указывала, что использование номера порта конфликтует между некоторыми хостами для « полезных общедоступных служб ». Документ обещал разрешение конфликтов на основе стандарта , который Постел опубликовавшие в мае 1972 года в RFC 349, в котором он впервые предложил официальные поручения номеров портов , сетевые службы и предложил специальную административную функцию, которую он назвал царь , чтобы вести реестр. 256 значений AEN были разделены на следующие диапазоны:

| Диапазон номеров портов | Назначение |

|---|---|

| От 0 до 63 | Стандартные общесетевые функции |

| С 64 по 127 | Специфичные для хоста функции |

| 128–239 | Зарезервировано для использования в будущем |

| 240–255 | Любая экспериментальная функция |

Служба Telnet получила первое официальное присвоение значения 1. В деталях, первый набор назначений был следующим:

| Номер порта | Назначение |

|---|---|

| 1 | Telnet |

| 3 | Передача файлов |

| 5 | Удаленный ввод вакансий |

| 7 | Эхо |

| 9 | Отказаться |

В ранней ARPANET AEN также назывался именем сокета и использовался с протоколом начального соединения (ICP), компонентом программы управления сетью (NCP). NCP был предшественником современных Интернет-протоколов. Сегодня название терминологической службы по-прежнему тесно связано с номерами портов, первые из которых представляют собой текстовые строки, используемые в некоторых сетевых функциях для представления числового номера порта.

Стандартные средства системы

Netstat — это утилита, которая показывает исходящие и входящие соединения, а также показывает их статус (закрыто или открыто). Он доступен по умолчанию в операционных системах Windows и Linux и позволяет обнаруживать все порты прослушивания на вашем компьютере.

Для начала нужно запустить командную строку. Для этого в Windows нужно нажать Win + R, ввести в окошке cmd и нажать ОК или Enter.

В Linux вам просто нужно запустить терминал.

Чтобы выполнить команду, пользователь должен ввести «netstat- / конкретная буква /». Вот основные команды, которые помогут вам узнать, какие порты открыты в Windows 7, 8, 10 и что они означают:

- ? Справка, позволяет узнать обо всех функциях, выполняемых утилитой.

- -N. Если вы введете «netstat — n», на экране появятся три столбца. В первом вы можете увидеть локальный адрес, во втором — внешний, а в третьем — статус подключения.

- -А. Отображает все подключенные порты, т.е активные.

- -F. Показывает полное доменное имя (локальная сеть).

- -А ТАКЖЕ. Просмотр статистики сетевых подключений Ethernet.

- -S. Представляет статистику протокола.

Некоторые команды можно комбинировать, например -ee -s (записывается как «netstat-es» или «netstat-es»). Тогда обе функции будут выполняться одновременно.

Если по какой-либо причине вы не можете выполнить план и просмотреть порт компьютера с помощью Netstat, вам следует использовать следующий метод. Порт также можно обнаружить с помощью монитора ресурсов. Для этого нужно получить доступ к самой программе (нажать Win + R и ввести в окне resmon.exe), во вкладке «Сеть» и «Прослушиваемые порты». Третий столбец будет содержать необходимую информацию.

Почему важно знать, какие порты открыты на компьютере?

Открытый порт на вашем компьютере (если не настроен файервол для запрета входящих соединений) означает, что к вашему компьютеру можно подключиться из вне.

Если ваш компьютер заражён вредоносным программным обеспечением, таким как троян, бэкдор (вирусы, которые позволяют злоумышленнику удалённо подключаться к вашему компьютеру и управлять им), то обычно такой бэкдор открывает порт и прослушивает сеть, в ожидании входящего соединения. Хотя могут быть варианты, например, многие бэкдоры подключаются к компьютеру злоумышленника и ожидают команд — в этом случае правильнее говорить не об открытом порте, а об установленном соединении

Это распространённый способ поведения вредоносного ПО, поскольку в данном случае не требуется, чтобы у жертвы был белый IP (что для домашних компьютеров является редкостью). Поэтому важно проверять открытые порты и установленные сетевые соединения. Конечно, установленное соединение означает наличие открытого порта, но с технической точки зрения это всё-таки разные вещи.

Ещё один пример, когда нужно определить, какая именно служба прослушивает порт: вы пытаетесь установить сетевую службу (веб-сервер Apache или СУБД MySQL), а они не запускаются, так как какая-то другая служба уже заняла их порт, который они используют по умолчанию. В этом случае нужно найти эту службу и отключить её или настроить на работу с другим портом.

Но, как и во многих IT задачах (да и вообще во многих профессиональных сферах), получить данные это только самое начало. Главное — это правильно их истолковать и понять.

Поэтому в этой статье мы рассмотрим, как узнать, какие порты открыты, как проверить, какая служба прослушивает определённый порт, а также научимся правильно понимать вывод команды NETSTAT и аналогичных.

Сетевые протоколы UDP, TCP, ICMP

В рамках протокола TCP/IP для передачи данных используются протоколы — TCP и UDP. Многие наверняка слышали, что есть порты как TCP, так и UDP, но не все знают в чем разница и что это вообще. И так..

Передача данных по протоколу TCP (Transmission Control Protocol — Протокол Управления Передачей) предусматривает наличие подтверждений получения информации. «-Ну, мол, — получил? -Получил!» Если же передающая сторона не получит в установленные сроки необходимого подтверждения, то данные будут переданы повторно. Поэтому протокол TCP относят к протоколам, предусматривающим соединение, а UDP (User Datagram Protocol — Протокол Пользовательских Датаграмм) — нет. UDP применяется в тех случаях, когда не требуется подтверждения приема (например, DNS-запросы или IP-телефония (яркий представитель которой, — Skype) ). То есть разница заключается в наличии подтверждения приема. Казалось бы «Всего то!», но на практике это играет важную роль.

Есть еще так же протокол ICMP (Internet Control Message Protocol — межсетевой протокол управляющих сообщений), который используется для передачи данных о параметрах сети. Он включает в себя служебные типы пакетов, таки как ping, distination unreachable, TTL и пр.

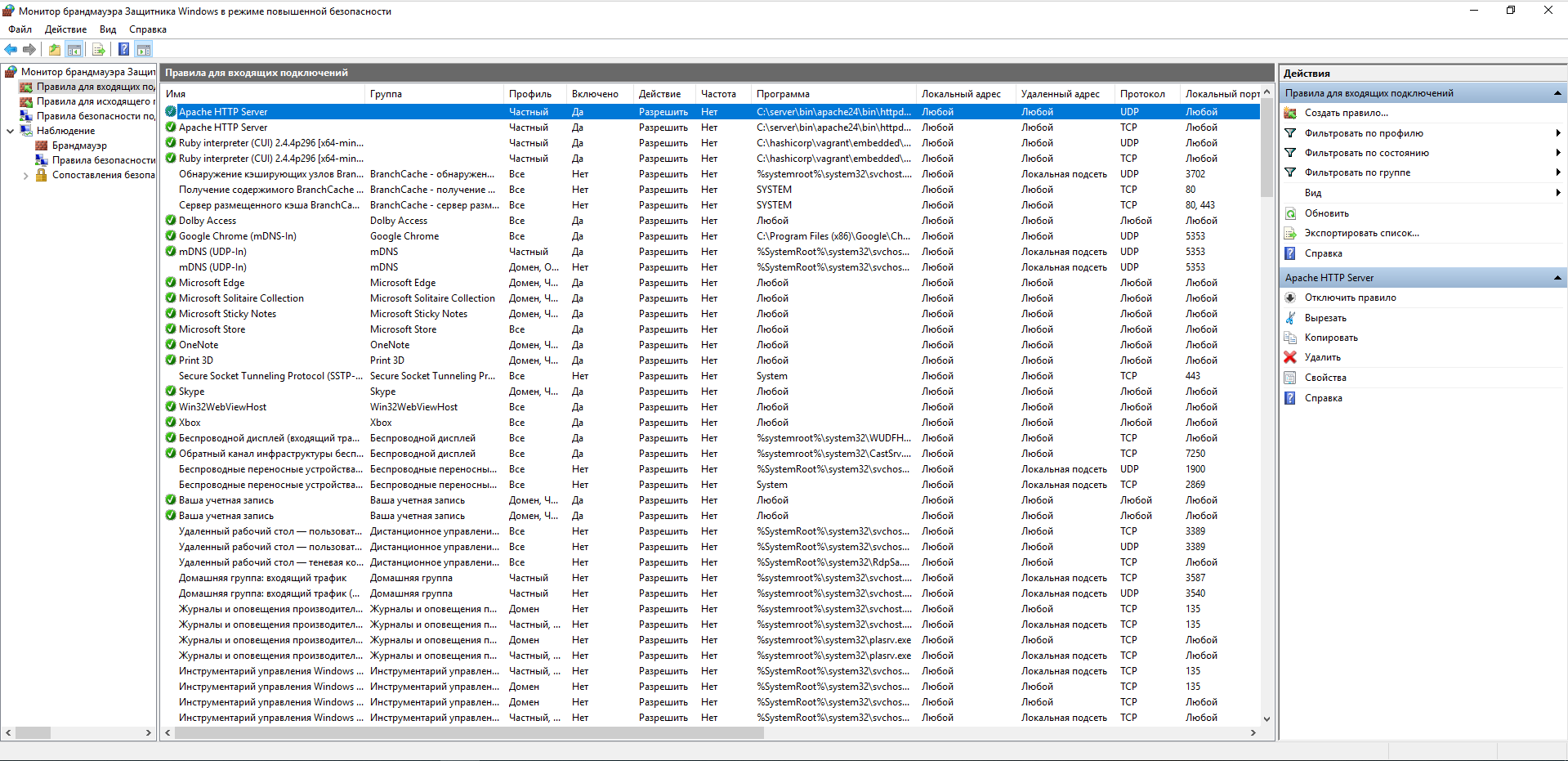

Как заблокировать доступ к портам на компьютере?

Для настройки доступа к портам используйте файервол (в Windows называется Брандмауэр).

Многие антивирусы сейчас имеют файерволы. Настройки для входящих подключений регулируют, к каким службам, прослушивающим порт, разрешено подключаться. Эти правила не подействуют, если какая-либо служба сама инициирует соединение — для таких случаев настраиваются правила для исходящих подключений.

Если какая-то программа кроме системной просит выход в сеть, то вы должны понимать, зачем ей это нужно.

Чтобы открыть «Брандмауэр Защитника Windows» выполните в командной строке:

Firewall.cpl

Чтобы открыть «Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» (правильнее было бы всё-таки сказать «продвинутой безопасности», а не «повышенной»), в командной строке выполните:

WF.msc

Чтобы открыть «Разрешение обмена данных с приложениями в брандмауэре Защитника Windows» выполните:

explorer 'shell:::{4026492F-2F69-46B8-B9BF-5654FC07E423} -Microsoft.WindowsFirewall\pageConfigureApps'

Что такое порт компьютера

Порт – это виртуальное дополнение к сетевому адресу, которое позволяет разделить запросы разных приложений и обрабатывать их автономно. Часть постоянно занята системными службами Windows или другой операционки, остальные свободны для использования прикладными программами, в том числе запускаемыми на удаленных серверах.

Особенности портов:

- Иногда порты путают с разъемами на материнской плате (формально они и являются ими, но там речь идет о подключении физических устройств).

- Общее количество портов составляет 65535. Они имеют определенное назначение, например, 20-21 «по умолчанию» используется для соединения по FTP, а 110 выделен под почтовый протокол POP3.

- Сочетание IP-адреса и порта принято называть сокетом или файловым дескриптором, при помощи которого программа передает данные.

Перед подключением к какому-либо порту рекомендуется проверить, свободен ли он. Если нет, то операционная система выдаст ошибку, и соединение прервется. Многие программы делают проверку в автоматическом режиме и сами пытаются менять номера в поиске незанятого подключения. Но в ряде случаев это требуется сделать вручную, например, при отладке собственного кода.

Как открыть порт 25565 для Minecraft

- Полезные советы

- Как открыть порт 25565 для Minecraft

Новички в компьютерных играх иногда даже не догадываются, что для создания собственного сервера для игры, нужно обзавестись специальным отдельным портом. Он будет необходим для подключения других игроков. Например, для запуска серверного клиента игры Minecraft нужно открыть порт 25565. Мы расскажем несколько способов, как открыть порт 25565 на роутере или компьютере.

Создай свой мир Minecraft! Если на вашем компьютере установлен хороший антивирус или включен firewall, то при создании игрового сервера, скорее всего вы увидите ошибку «FAILED TO BIND TO PORT!». Она нам говорит о том, что порт 25565, используемый по умолчанию, закрыт либо чем-то блокируется на компьютере.

Отключаем Брандмауэр Windows

«Защитники» вашего компьютера автоматически блокируют все порты для любых программ. Поэтому необходимо разрешить доступ для сервера игры (файл называется «Minecraft_Server.exe») и для Java.

Наиболее простым способом будет попросту отключить «Брандмауэр Windows». Рассмотрим, как это сделать на примере Windows 7 (в других версиях Windows всё аналогично).

Если самостоятельно справиться не сможете, то можно воспользоваться услугой компьютерный мастер на дом.

https://youtube.com/watch?v=YkLyt9rPX74

Для этого нажимаем «Пуск» – «Панель управления». Если у вас выбран просмотр по категориям, то нужно переключиться на «Мелкие значки». Ищем и нажимаем «Брандмауэр Windows».

Ищем Брандмауэр Windows в Панели управления

Слева нажимаем «Включение и отключение брандмауэра Windows». Дважды выбираем «Отключить» и нажимаем ОК.

Отключаем Брандмауэр Windows

Чтобы открыть порт 25565 для майнкрафт, который заблокировал антивирус Dr.Web, щелкаем правой кнопкой мыши на иконку (значок) антивируса (он находится в трее – в нижнем правом углу экрана недалеко от часов).

Далее выбираем «Брандмауэр», переходим в панель настроек. Там необходимо найти всё, что связано с Java(TM). После нажимаем «Изменить» и «Разрешить всё». Нажимаем ОК.

Аналогичные действия необходимо проделать и для файла «Minecraft_Server.exe».

Антивирус Kaspersky

В антивирусе Касперский открыть порт 25565 можно следующим образом. Заходим в «Настройки» – далее «Сетевой экран» – далее «Настройка». Отмечаем пункт «Пакетные правила» – «Добавить» – Any outgoing UDP stream или Any incoming UDP stream.

Название можно указать любое по вашему желанию. Ставим галочку «Протокол (UPD)» и выбираем направление: входящие/исходящие. В пункты «удаленные и локальные порты» пишем значение 25565. Нажимаем «ОК». Аналогично ставим сервер «Minecraft_Server.

exe» в «Доверенные».

Внимаение! Для других антивирусов или в зависимости от версии программы действия будут аналогичными, но могут немного отличаться.

Открываем порт 25565 на роутере

Если для подключения к интернету вы используете WiFi роутер, понадобится открыть порт 25565 на роутере. Сделать это можно через веб-интерфейс устройства. Рассмотрим это на примере настройки роутера Linksys.

В адресной строке любого браузера нужно набрать 192.168.0.1 (либо 192.168.1.1, либо другой адрес, на котором находится ваш маршрутизатор). Появится «Окно авторизации». Если вы ничего не меняли при начальной настройке роутера, то по умолчанию логин и пароль будут «admin».

Если вам удалось попасть в настройки роутера, то ищите пункт «Приложения и игры» – «Переадресация одного порта» (в других моделях оборудования это может быть «Настройка портов» («Port Forwarding») или аналогичный пункт настроек). Вводите ваш локальный ip-адрес компьютера. Чтобы его узнать нажимаем «Пуск» – набираем «cmd» – запускаем программу. В «черном окне» пишем «ipconfig» и нажимаем «Enter». Ищем строчку «IPv4 Адрес» – вот наш ip-адрес.

Узнаем ip-адрес своего компьютера

Открываем порт 25565 на роутере

Для других моделей роутеров все действия будут аналогичны.

Прочитав нашу статью, теперь вы самостоятельно разберетесь с тем, как открыть порт 25565 для Minecraft. Открыв порт 25565, вы сможете насладиться игрой и пригласить всех своих друзей на свой собственный сервер Minecraft. Не получилось сделать самостоятельно? Позвоните к нам – в сервис Комполайф, и вызовите мастера на дом.