Протоколы vpn: какой протокол лучше и в чем состоят различия между ними

Содержание:

- Что такое «Порт» и зачем он нужен

- Что означает результат проверки порта?

- Программа для ESP32 для работы с RS485

- История

- Включение сервера печати

- Как открыть порты на компьютере

- Способ 2: «Командная строка»

- The Optical Bypass Module

- Как определить какой порт занимает программа?

- Как проверить, открыт ли порт для подключения

- Стандартные средства системы

- Как посмотреть порт IP-адреса или открытые порты в Windows

Что такое «Порт» и зачем он нужен

Основная задача персонального компьютера – обрабатывать информацию, используя для этого множество программ разного назначения. Большая часть программ обращается к собственному серверу для получения и отправки пакетов данных, например, регулярных обновлений или отдельных файлов (файлообменники). Передача информации происходит по определенному каналу – порту. Каждый порт (туннель) имеет свой номер, являющийся идентификатором и определяющий его назначение. Например, чтобы воспользоваться удаленным рабочим столом другого компьютера, нужно проверить статус и при необходимости открыть порт 3389.

При установке новой игры или другого софта по умолчанию происходит автоматическая проверка туннеля и подключение к серверу. Брандмауэр Windows выводит окно на экран с предложением о разрешении или запрете активности данной программы в сети. Если такового не наблюдается и ПО не хочет подключаться – нужно открыть его порт на компьютере.

Что означает результат проверки порта?

Подключиться к этому порту в данный момент невозможно. Вредоносные программы или злоумышленники не могут воспользоваться данным портом для атаки или получения конфиденциальной информации (Вам поможет материал 4 лучших бесплатных антивируса для Windows 10). Если все неизвестные порты имеют статус «закрыт», то это означает хороший уровень защищенности компьютера от сетевых угроз.

Если порт должен быть открытым, то это плохой показатель. Причиной недоступности порта может быть неверная настройка сетевого оборудования или программного обеспечения. Проверьте права доступа программ к сети в файерволе. Удостоверьтесь, что порты проброшены через роутер.

Результат «порт закрыт» также можно получить, если порт открыт, но время отклика вашего компьютера в сети (пинг) завышено. Подключится к порту в таких условиях практически не представляется возможным.

К данному порту можно произвести подключение, он доступен из интернета. Если это то, что требуется — прекрасно.

Если неизвестна причина, по которой порт может быть открытым, то стоит проверить запущенные программы и сервисы. Возможно, некоторые из них вполне легально используют этот порт для работы с сетью. Существует вероятность, что порт открыт в следствии работы несанкционированного/вредоносного программного обеспечения (Вам поможет материал Как включить защиту от потенциально нежелательных программ в Windows Defender). В таком случае рекомендуется проверить компьютер антивирусом.

Что за порты? Для чего они нужны?

Порты, которые проверяет PortScan.ru, — это не физические, а логические порты на компьютере или сетевом устройстве.В случае, если программа или служба планирует работать с сетью, она открывает порт с уникальным номером, через который она может работать с удаленными клиентами/серверами. Фактически, сетевая программа резервирует для себя определенное число, которое позволяет понять, что пришедшие данные предназначаются именно этой программе.

На человеческом языке это звучало бы примерно так: «Я, программа-сервер, открываю порт номер 1234. Если по сетевому кабелю придут данные с номером порта 1234 — это мне. «

Какие номера портов может открывать программа?

Порты идентифицируются номерами от 0 до 65535 включительно. Любой другой порт открыть нельзя, соответственно и проверить тоже. Это ограничения TCP/IP протокола.

Стоит отметить, что клиентская программа всегда должна знать номер порта, к которому ей нужно подключаться на сервере или другом удаленном сетевом устройстве. По этой причине для наиболее популярных протоколов зарезервированы порты в диапазоне от 0 до 1023.

Так, например, осуществляя серфинг в интернете, ваш браузер подключается к 80 порту на удаленном сервере, на котором находится сайт. В ответ браузер получает набор кода и данных, который скачивает и отображает в виде веб-страницы.

Для каких ситуаций возможна проверка открытых портов?

Проверка открытых портов возможна, если вашему компьютеру присвоен внешний IP адрес. Подробнее об этом вы можете узнать у своего интернет-провайдера.

Стоит учесть, что если ваш компьютер подключен к интернету не напрямую, а через роутер (маршрутизатор), то результаты проверки относятся именно к роутеру. Проверить состояние порта для компьютера внутри такой подсети возможно только при наличии проброса портов.

Что такое проброс портов?

Проброс портов (Port Forwarding, иногда Virtual Servers) — специальная настройка на роутере, позволяющая перенаправить внешние запросы (из интернета) на компьютеры локальной сети. По сути это способ указать, на какой локальный компьютер пересылать данные и запросы подключения, пришедшие на определенный порт.

Допустим, у вас дома игровой или веб-сервер, подключенный через роутер к интернету. Все компьютеры, подключенные к этому же роутеру, находятся в одной сети, поэтому смогут подключиться к данному серверу. Однако снаружи, из интернета, подключиться к вашему серверу без проброса портов уже не получится.

Если ваш компьютер подключен к интернету напрямую (без роутера/маршрутизатора), то выполнять проброс портов не требуется. Все ваши открытые порты должны быть доступны из интернета (естественно, при наличии выделенного IP).

Как узнать, какие порты открыты на компьютере?

Для Windows: Пуск → «cmd» → Запустить от имени администратора → «netstat -bn» Для Linux: В терминале выполнить команду: «ss -tln»

Как закрыть порт?

Прежде всего надо устранить причину — запущенную программу или службу, которая открыла этот порт; ее надо закрыть/остановить. Если причина открытого порта не ясна — проверьте компьютер антивирусом, удалите лишние правила проброса портов на роутере и установите продвинутый файервол (Firewall).

Программа для ESP32 для работы с RS485

Понятно, что особого смысла в подключении двух карт RS485 в общем-то нет. Длина линии одного интерфейса RS485 может составлять до 1200 метров с количеством подключенных устройств 32 шт, что достаточно для решения большинства задач.

В данном случае пример больше для демонстрации, что оба доступных UART портов работают нормально.

/*

* There are three serial ports on the ESP known as U0UXD, U1UXD and U2UXD.

*

* U0UXD is used to communicate with the ESP32 for programming and during reset/boot.

* U1UXD is unused and can be used for your projects. Some boards use this port for SPI Flash access though

* U2UXD is unused and can be used for your projects.

*

* Tested on the 30 pin ESP32 DevKit V1 board

*

*/

#include "ModbusMaster.h" //https://github.com/4-20ma/ModbusMaster

#include <HardwareSerial.h>

#define Slave_ID1 2

#define Slave_ID2 1

// instantiate ModbusMaster object

ModbusMaster modbus1;

ModbusMaster modbus2;

//HardwareSerial Serial1(1);

//HardwareSerial Serial2(2); //- there is no any sense to define since it already defined in HardwareSerial.h

#define RXD1 15 //RX1 pin

#define TXD1 4 //TX1 pin

#define RXD2 16 //RXX2 pin

#define TXD2 17 //TX2 pin

void setup()

{

// Modbus communication runs at 9600 baud

Serial.begin(9600, SERIAL_8N1);

Serial1.begin(9600, SERIAL_8N1, RXD1, TXD1);

Serial2.begin(9600, SERIAL_8N1, RXD2, TXD2);

// Modbus slave ID 1

modbus1.begin(Slave_ID1, Serial1);

modbus2.begin(Slave_ID2, Serial2);

modbus1.idle(yield);

modbus2.idle(yield);

}

long lastMillis = 0;

void loop()

{

long currentMillis = millis();

if (currentMillis - lastMillis > 5000)

{

// Read 2 registers starting at 0x01

uint8_t result1 = modbus1.readInputRegisters(0x01, 2);

if (getResultMsg( & modbus1, result1))

{

Serial.println();

double res_dbl = modbus1.getResponseBuffer(0) / 10;

String res = "Temperature1: " + String(res_dbl) + " C\r\n";

res_dbl = modbus1.getResponseBuffer(1) / 10;

res += "Humidity1: " + String(res_dbl) + " %";

Serial.println(res);

}

uint8_t result2 = modbus2.readInputRegisters(0x01, 2);

if (getResultMsg( & modbus2, result2))

{

Serial.println();

double res_dbl = modbus1.getResponseBuffer(0) / 10;

String res = "Temperature2: " + String(res_dbl) + " C\r\n";

res_dbl = modbus1.getResponseBuffer(1) / 10;

res += "Humidity2: " + String(res_dbl) + " %";

Serial.println(res);

}

lastMillis = currentMillis;

}

}

bool getResultMsg(ModbusMaster *node, uint8_t result)

{

String tmpstr2 = "\r\n";

switch (result)

{

case node->ku8MBSuccess:

return true;

break;

case node->ku8MBIllegalFunction:

tmpstr2 += "Illegal Function";

break;

case node->ku8MBIllegalDataAddress:

tmpstr2 += "Illegal Data Address";

break;

case node->ku8MBIllegalDataValue:

tmpstr2 += "Illegal Data Value";

break;

case node->ku8MBSlaveDeviceFailure:

tmpstr2 += "Slave Device Failure";

break;

case node->ku8MBInvalidSlaveID:

tmpstr2 += "Invalid Slave ID";

break;

case node->ku8MBInvalidFunction:

tmpstr2 += "Invalid Function";

break;

case node->ku8MBResponseTimedOut:

tmpstr2 += "Response Timed Out";

break;

case node->ku8MBInvalidCRC:

tmpstr2 += "Invalid CRC";

break;

default:

tmpstr2 += "Unknown error: " + String(result);

break;

}

Serial.println(tmpstr2);

return false;

}

История

Концепция номеров портов была создана первыми разработчиками ARPANET в неформальном сотрудничестве авторов программного обеспечения и системных администраторов. Термин номер порта в то время еще не использовался. Этому предшествовало использование термина « номер сокета» на ранних этапах развития сети. Номер сокета для удаленного хоста был 40-битным. Первые 32 бита были похожи на сегодняшний адрес IPv4, но в то время наиболее значимые 8 бит были номером хоста. Наименее значимая часть номера сокета (биты с 33 по 40) была единицей, называемой другим восьмибитным числом , сокращенно AEN. Сегодня сетевой сокет относится к родственной, но отличной концепции, а именно к внутреннему адресу конечной точки, используемому только внутри узла.

26 марта 1972 года Винт Серф и Джон Постел призвали к документированию текущих обычаев и созданию каталога номеров сокетов в RFC 322. Сетевых администраторов попросили отправить записку или позвонить по телефону с описанием функций и номеров сокетов. сетевых сервисных программ на каждом ХОСТЕ ». Этот каталог был впоследствии опубликован как RFC 433 в декабре 1972 года и включал список хостов и их номера портов, а также соответствующие функции, используемые на каждом хосте в сети. Эта первая функция реестра служила в первую очередь для документирования использования и указывала, что использование номера порта конфликтует между некоторыми хостами для « полезных общедоступных служб ». Документ обещал разрешение конфликтов на основе стандарта , который Постел опубликовавшие в мае 1972 года в RFC 349, в котором он впервые предложил официальные поручения номеров портов , сетевые службы и предложил специальную административную функцию, которую он назвал царь , чтобы вести реестр. 256 значений AEN были разделены на следующие диапазоны:

| Диапазон номеров портов | Назначение |

|---|---|

| От 0 до 63 | Стандартные общесетевые функции |

| С 64 по 127 | Специфичные для хоста функции |

| 128–239 | Зарезервировано для использования в будущем |

| 240–255 | Любая экспериментальная функция |

Служба Telnet получила первое официальное присвоение значения 1. В деталях, первый набор назначений был следующим:

| Номер порта | Назначение |

|---|---|

| 1 | Telnet |

| 3 | Передача файлов |

| 5 | Удаленный ввод вакансий |

| 7 | Эхо |

| 9 | Отказаться |

В ранней ARPANET AEN также назывался именем сокета и использовался с протоколом начального соединения (ICP), компонентом программы управления сетью (NCP). NCP был предшественником современных Интернет-протоколов. Сегодня название терминологической службы по-прежнему тесно связано с номерами портов, первые из которых представляют собой текстовые строки, используемые в некоторых сетевых функциях для представления числового номера порта.

Включение сервера печати

Введите адрес, указанный на задней панели маршрутизатора, в адресную строку браузера. Обычно это 192.168.0.1 (иногда 192.168.1.1), если вы ничего не нашли на своем устройстве, попробуйте эти числа.

Введите ваше имя пользователя и пароль

Обратите внимание, что это не пароль от сети, а запись в настройках роутера. Информация для входа по умолчанию должна быть на наклейке.

Если вы изменили свой пароль, но не можете его вспомнить, вы можете вернуться к настройкам по умолчанию

Вы даже можете увидеть инструкции по сбросу на экране.

На вкладке информации о маршрутизаторе найдите строку с надписью «Сервер печати» или «Сервер печати» и включите ее.

Как открыть порты на компьютере

Открытие порта может понадобится почти любому человеку, использующему компьютер с установленной десяткой или любой другой операционной системой. В этой инструкции мы расскажем, как открыть порты на компьютере при помощи встроенного фаервола Windows, через маршрутизатор и изменяя настройки вашего антивирусного программного обеспечения.

Зачем нужно открывать порты?

Существует множество приложений и игр, которые при использовании интернета подключаются через конкретный порт. Десятая версия Виндоус, в целях безопасности, блокирует свободное их использование.

Также подобные подключения невозможны без соответствующей настройки роутера или антивирусной программы, если таковая установлена на вашем ПК.

Пользователю нужно самому разрешить доступ, выставив соответствующие настройки.

Проверка порта

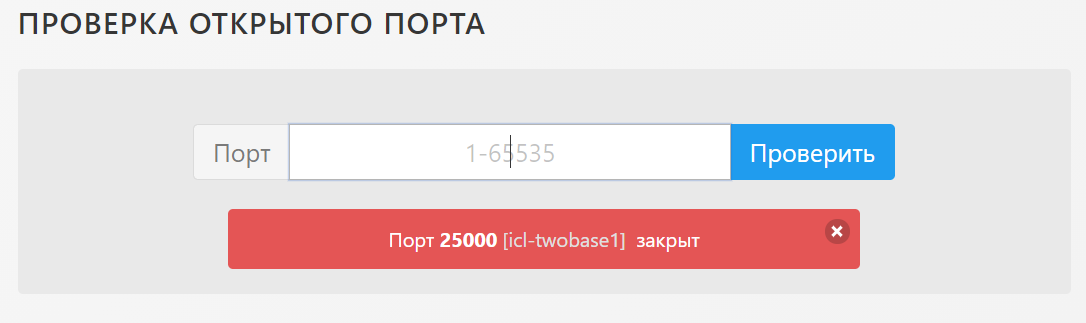

Проверить открыт ли тот или иной порт на ПК, можно воспользовавшись специальными сервисами или командной строкой системы. Чтобы сделать это онлайн, потребуется проделать следующее:

- Перейдите на сайт и выберите вариант«Проверка порта».

- Введите его номер и кликните «Проверить».

Сервис выдаст текущее состояние порта.

Чтобы проверить порт, используя специальную команду вам понадобится:

- Запустить командную строку, используя поиск Windows или отыскав её в стартовом меню системы.

- Вписать в окно программы netstat –a и нажать Enter.

Перед вами отобразится список открытых на данный момент портов.

Открытие порта в фаерволе

Чтобы настроить порты используя встроенный в систему брандмауэр, потребуется установить правила подключений. Осуществить это можно проделав следующие операции:

- Откройте «Панель управления» через поиск в стартовом меню.

- В следующем окне зайдите в «Брандмауэр Защитника Windows.

- Нажмите «Дополнительные параметры».

В большинстве случаев требуется создать 2 правила – одно для входящих и второе для исходящих соединений.

- Выберите ссылку «Правила для входящих подключений» и кликните «Создать правило».

- В следующем окне выберите вариант «Для порта».

- Нажмите «Далее».

- Выберите протокол, через который будет работать приложение, для которого вы открываете порт.

- Отметьте вариант «Определенные локальные порты».

- Впишите номер порта.

- Кликните по кнопке «Далее».

- Выберите профили, к которым будет применяться созданное правило.

- Нажмите «Далее».

- Дайте правилу имя и впишите его описание.

- Кликните «Готово».

Те же самые действия нужно проделать с другим протоколом, если приложение для которого вы открываете порт, использует несколько типов соединения.

- Далее возвращаемся на главную страницу и выбираем вариант «Правила для исходящего подключения» и опять нажимаем «Создать правило». Создаем его таким же образом, как было описано ранее, для входящих подключений.

Настройки маршрутизатора

Открыв доступ в фаерволе, потребуется также изменить настройки маршрутизатора. Для этого нужно осуществить следующие действия:

- Открыть обозреватель и ввести IP адрес вашего роутера.

Обычно это 192.168.1.1 или 192.168.0.1 (точный адрес маршрутизатора можно найти не его панели или в инструкции).

- Введите ваш логин и пароль для доступа. (по умолчанию: Имя-admin; пароль-admin)

- В открывшемся меню отыщите пункт Forwarding и зайдите в раздел PortTriggering.

- В графы TriggerPortи Incoming Portsведите номер порта.

- Кликните Save.

По окончании настройки роутер нужно перезагрузить, после чего порты станут доступны.

Открытие порта в антивирусе

Предоставление доступа в настройках фаервола и маршрутизатора может оказаться недостаточным, так как соединение может блокироваться антивирусным программным обеспечением. Рассмотрим, как можно открыть порт на примере антивируса Касперского. Для этого потребуется проделать следующие действия:

- Зайдите в настройки приложения, нажав на кнопку с изображением шестеренки.

- Выберите раздел «Дополнительно» и перейдите на вкладку «Сеть».

- Далее кликните «Выбрать».

- В появившемся списке выберите «Добавить».

- Впишите описание правила и укажите номер порта.

- Кликните «Добавить».

После этого желательно перезагрузить систему. Дополнительно можно добавить приложение, для которого вы настраиваете порт, в исключения, чтобы антивирус его не блокировал. Процедура доступа к определенному порту не является особо сложной операцией. Действуя в соответствии с данной инструкцией, вы сможете осуществить задуманное без особых проблем.

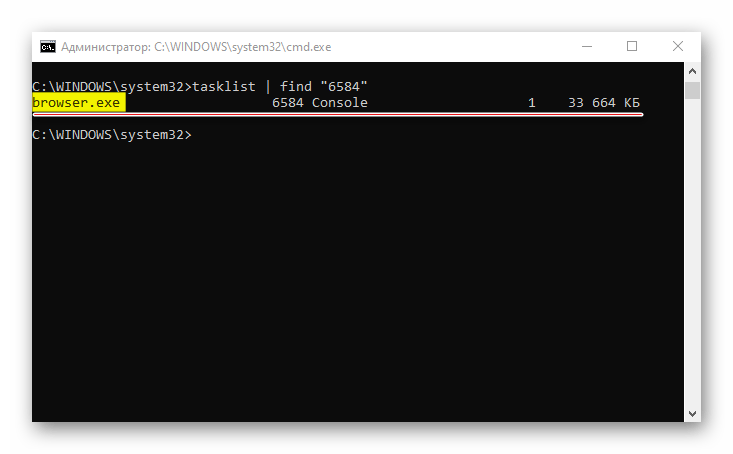

Способ 2: «Командная строка»

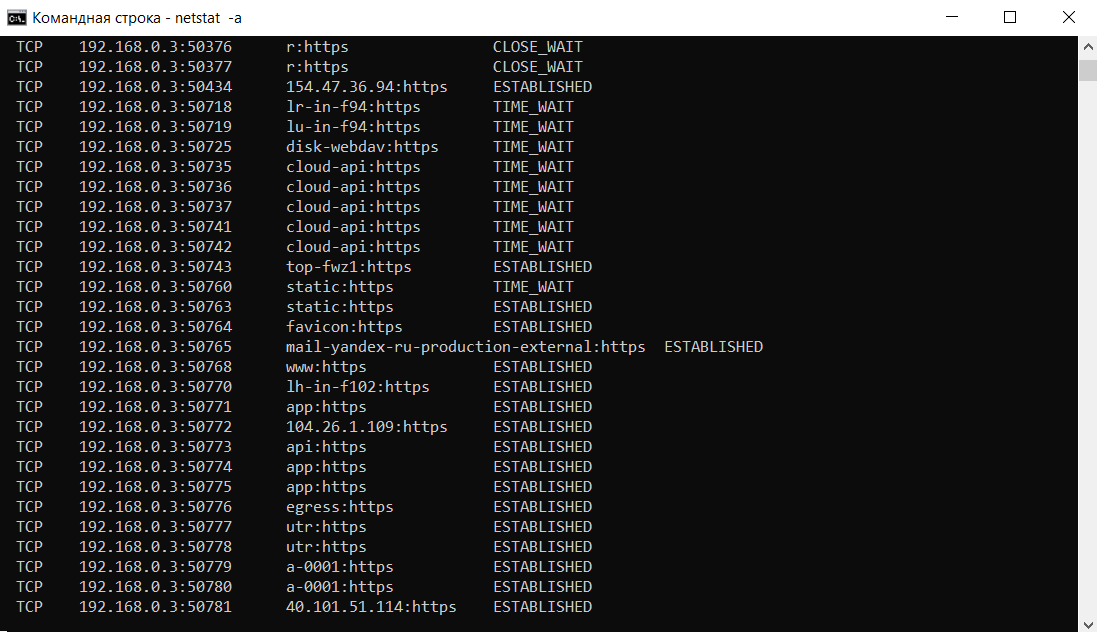

Второй вариант отображения активных подключений осуществляется с помощью «Командной строки» Windows 10.

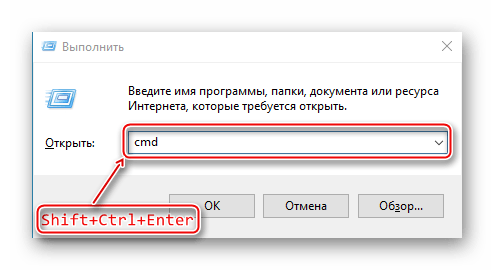

- Запускаем консоль с правами администратора. Для этого сочетанием клавиш Win+R вызываем диалоговое окно «Выполнить», вводим команду cmd и жмем комбинацию клавиш Shift+Ctrl+Enter.

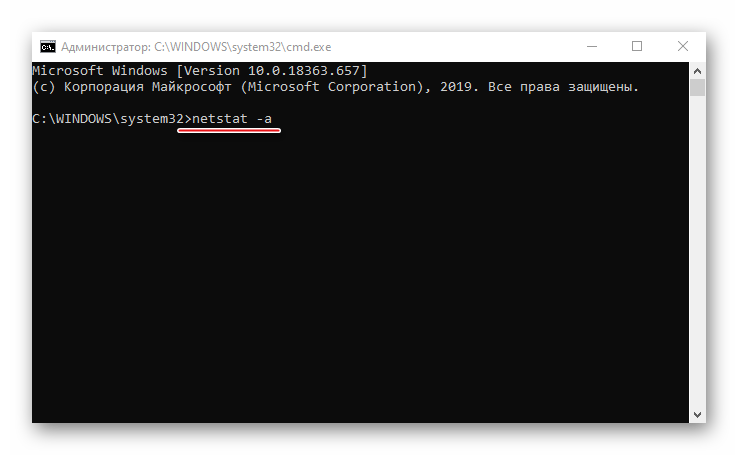

и нажимаем «Enter». Сама команда предназначена для отображения статистики по сетевым соединениям и протоколам, а параметр -a показывает информацию обо всех подключениях и прослушиваемых портах (TCP UDP).

Отобразится список со всеми активными соединениями. Номера портов – это цифры, отделенные двоеточием от адреса в столбце «Локальный адрес». Узнать о том, какой канал сейчас прослушивается, а какой используется, можно в столбце «Состояние».

Дополнительно определим, какая программа или процесс использует тот или иной порт.

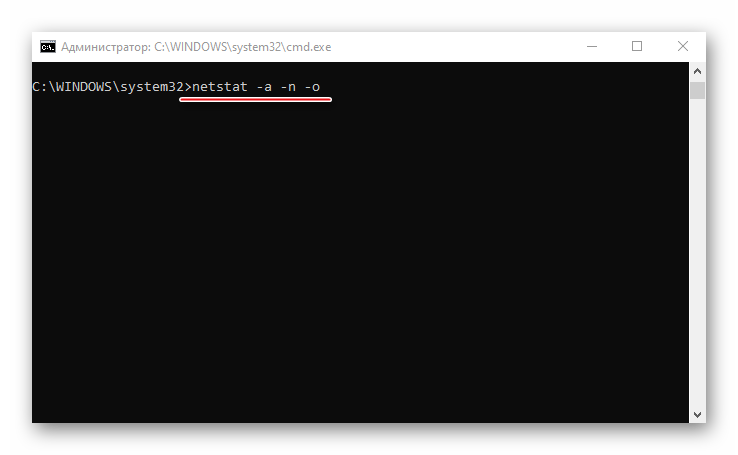

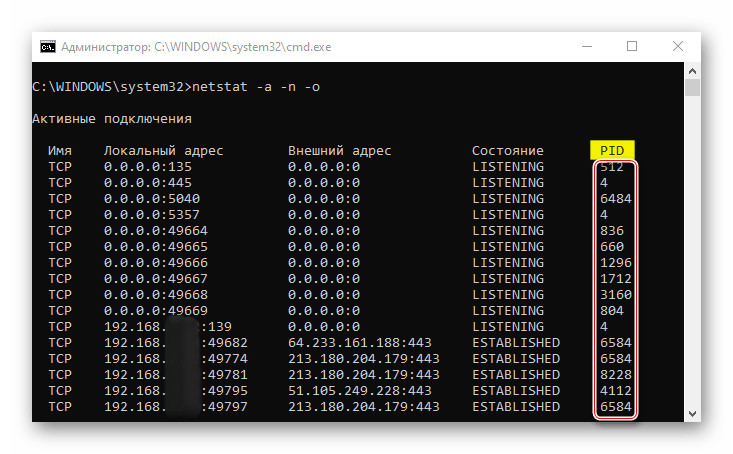

- Снова в «Командную строку» с правами администратора вводим предыдущую команду, но уже с двумя дополнительными параметрами:

и жмем «Enter». Таким образом мы отобразим в числовом формате все адреса и номера портов, а также идентификаторы процессов, которые их используют.

Откроется предыдущая таблица активных подключений с дополнительным столбцом, отображающим ID процессов.

Теперь в поле консоли вводим команду:

tasklist | find «PID»

где вместо значения «PID» вставляем выбранный идентификатор. Появится название процесса, использующего порт.

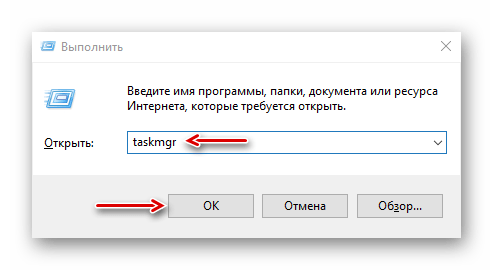

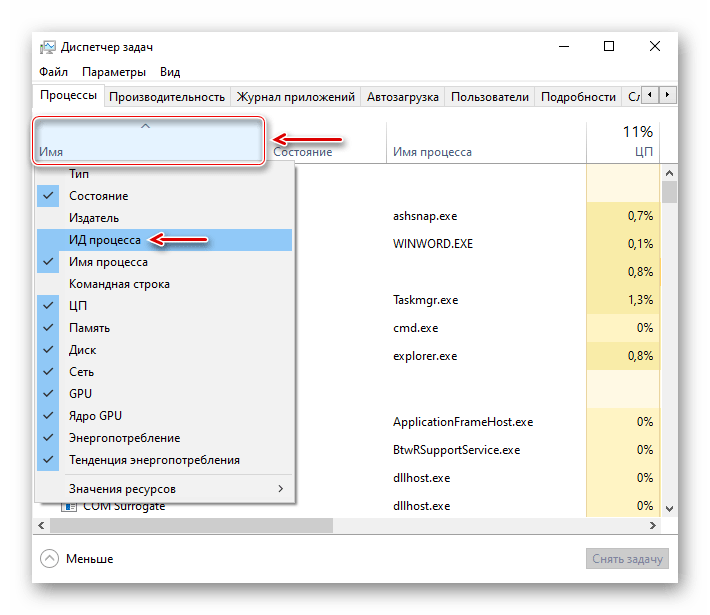

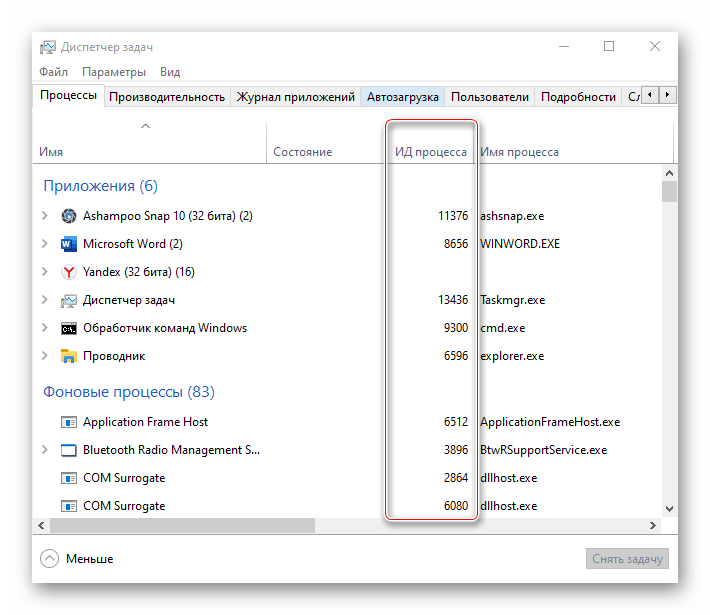

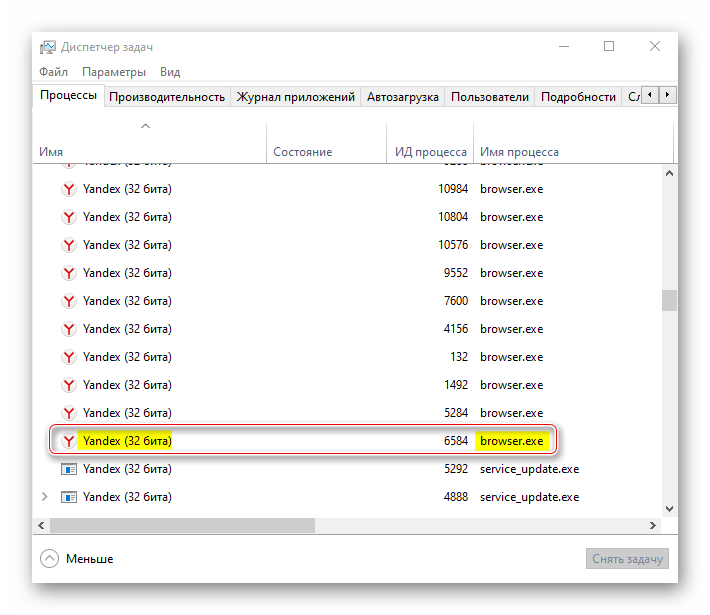

Программу или процесс по идентификатору можно определить с помощью «Диспетчера задач». В окне «Выполнить» вводим команду taskmgr и жмем «OK».

Появится дополнительный столбец, отображающий идентификаторы.

Ищем среди них выбранный и узнаем название приложения или процесса.

Теперь вы научились узнавать номера портов на своем компьютере с Виндовс 10

Главное, не забывайте обращать внимание на задействующие их незнакомые процессы, так как сетевыми каналами могут пользоваться злоумышленники. И при подозрении на шпионское или вирусное ПО сразу закройте соединение, а затем просканируйте систему антивирусом

Мы рады, что смогли помочь Вам в решении проблемы.

Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

The Optical Bypass Module

The external optical bypass module is an optional component that provides additional protection by enabling automatic preservation of the network 10GBE link. For more information regarding the external bypass module, refer to .

There are two installation options for the optical bypass module:

•Chassis mount—The optical bypass module may be installed in the panel in slot #4 of the Cisco SCE8000 chassis. This panel hosts up to two optical bypass modules.

•External mounting panel: —The optical bypass module may be installed in a panel that is mounted in a 19″ rack. This panel can host up to four optical bypass modules.

Note Make sure to use the correct type of optical bypass module (single-mode or multi-mode) according to the transceivers and cabling that are used for the subscriber and network links.

Note Since the optic bypass module will directly connect the subscriber and network side optic paths when bypassing the SCE8000, the subscriber and network optic links must be of the same type (single-mode or multi-mode) and wavelength.

Warning Invisible laser radiation may be emitted from disconnected fibers or connectors. Avoid exposure to radiation and do not stare into open aperture.

Optical Bypass Module Connectivity

•

•

Single Link Topology

A single link requires only one bypass module.

•Subscriber side network element <->Port A on the bypass module

•Cisco SCE8000 port 3/0/0 <->Port C on the bypass module

•Network side network element <->Port B on the bypass module

•Cisco SCE8000 port 3/1/0 <->Port D on the bypass module

•CTRL <->left-hand ‘Optical Bypass’ port on Cisco SCE8000-SCM-E module.

Dual Link Topology

A dual link requires two bypass modules.

•Subscriber side network element <->Port A on bypass module #1

•Cisco SCE8000 port 3/0/0 <->Port C on bypass module #1

•Network side network element <->Port B on bypass module #1

•Cisco SCE8000 port 3/1/0 <->Port D on bypass module #1

•CTRL on bypass module #1 <->left-hand ‘Optical Bypass’ port on Cisco SCE8000-SCM-E module.

•Subscriber side network element <->Port A on bypass module #2

•Cisco SCE8000 port 3/2/0 <->Port C on bypass module #2

•Network side network element <->Port B on bypass module #2

•Cisco SCE8000 port 3/3/0 <->Port D on bypass module #2

•CTRL on bypass module #2 <->right-hand ‘Optical Bypass’ port on Cisco SCE8000-SCM-E module.

Как определить какой порт занимает программа?

Иногда возникает такая необходимость узнать какой порт какая программа заняла. Например, это может пригодиться в том случае, если при использовании денвера, 80-й порт на котором по умолчанию он и работает, может занять другая программа и вот как раз в этом случае и нужно узнать кто же занял этот «драгоценный» порт. Узнать это можно как с помощью командной строки, так и при помощи сторонней программы про которую я и напишу в статье. Мне с ней удобнее работать, так же программа заменяет стандартный менеджер процессов и у нее есть очень много удобных в работе функций, поэтому она и заслуживает внимания в данной статье.

Итак, приступим. Сначала опишу способ как узнать какой порт занимает программа, при помощи командной строки.

- Запускать командную строку необходимо от имени администратора.

- После того как она будет запущена, введите команду: netstat -ab

- Командная строка начнет выводить список программ и порты которые они занимают.

Просмотрев список можно увидеть: TCP 0.0.0.0:80 Vladimir:0 LISTENING

Видно, что 80-й порт заняла программа Skype.

Определяется это довольно просто. Рассмотрим все по порядку:

TCP 0.0.0.0:80 Vladimir:0 LISTENING

TCP — указывает на то что используется протокол TCP ( может быть использован и UDP)

0.0.0.0:80 — локальный адрес программы, где 0.0.0.0 — это IP-адрес, а 80 порт

LISTENING — означает что порт прослушивается

— процесс который прослушивает этот самый порт.

Так же и с остальными процессами, например процесс wmware-hostd.exe прослушивает 443 порт. Ну думаю дальше все понятно. Таким вот способом можно легко узнать какой процесс на каком порте сидит и если это необходимо, то можно закрыть его для освобождения порта например 80 или 443.

После того как Вы завершили процесс и хотите узнать не занимает ли нужный Вам порт другая программа, то Вам придется еще раз ввести команду: netstat -ab в командную строку и просмотреть список еще раз, дабы убедиться что порт свободен.

А теперь перейдем к одной очень хорошей программе о которой я говорил в самом начале. Называется она Process Hacker. Аналогичен диспетчеру задач, но более функциональный.

К примеру Process Hacker имеет в своем арсенале 17 способов завершения процесса, убить может все что угодно В отличие от менеджера задач Windows, Process Hacker показывает гораздо больше информации: процесс, путь к процессу, количество занимаемой памяти озу, нагрузка на процессор, идентификатор процесса и многое другое. Вывод всех данных так же можно настроить, убрать к примеру показ нагрузки на процессор или наоборот добавить. Функций очень много. Еще одной маленькой плюшкой является то что свернув Process Hacker в трей, будет виден график загруженности процессора и оперативной памяти. Я лично считаю что это удобно. Закончу пожалуй хвалить эту программу и перейду к основной теме про порты.

Как же узнать какой порт заняла та или иная программа с помощью Process Hacker?

Тут все просто, проще чем с использованием командной строки.

- Открываете Process Hacker

- Переходите на вкладку Network

И все, перед Вами откроется список с процессами, напротив каждого из них будет показан какой порт занимает тот или иной процесс. Я считаю это очень удобно. К тому же информация обновляется каждую секунду. Что опять таки я считаю удобным.

Не будет необходимости каждый раз вводить одну и ту же команду и дожидаться когда же командная строка закончит загружать список процессов с используемыми портами. Тут все гораздо проще и удобнее. Сразу же, как только нашли нужный процесс, при необходимости можно завершить его не запуская другой диспетчер задач или другую какую-нибудь программу.

Ну вот и все, получилась чуть ли не статья, а отзыв о программе Process Hacker :-). Но программа действительно хороша.

P. S. Это не реклама программы, а лишь мое мнение о ней.

Как проверить, открыт ли порт для подключения

Порты присутствуют у всех сетевых устройств, включая маршрутизаторы и роутеры, поэтому при анализе среды важно понимать, какой именно узел проверяется. На этом отчасти основаны системы безопасности, когда ради блокировки вероятных хакерских атак закрываются все свободные сокеты и открываются только те, которые используются корпоративным софтом

Существует три основных способа проверки открытых портов:

- Специализированные онлайн-сервисы.

- Прикладные приложения, запускаемые на компьютере.

- Встроенные в операционную систему утилиты.

Выбор решения зависит от задач. Так, если требуется открыть доступ к своему компьютеру извне, можно воспользоваться сервисами 2ip.ru или portscan.ru. При локальных работах удобнее приложения типа Portforward Network Utilities или штатная утилита TELNET. Она поставляется в «стандартной» сборке Windows и доступна для запуска в консоли CMD.

Перечень открытых портов на локальном компьютере

Открытый порт на домашнем или рабочем компьютере – это фактически «дыра» в безопасности и риски утраты контроля над ситуацией. Именно через них проникают трояны и иные вирусы, которые имеют цель предоставить злоумышленнику возможность удаленного подключения к ПК без разрешения владельца.

Проверить занятые порты легко:

- Нужно нажать комбинацию клавиш <Win+R>.

- Ввести команду CMD и нажать кнопку Enter.

- Ввести команду netstat –a и повторно нажать Enter.

В консоли отобразится перечень занятых портов с указанием, какое приложение или служба ими «распоряжается». Такой вариант проверки интересен тем, что он дает объективную картину. Если рассчитывать только на онлайн-сервисы, иногда создается впечатление, что открытых портов нет. Эффект создается из-за блокировки внешних запросов брандмауэром Windows или другим ПО.

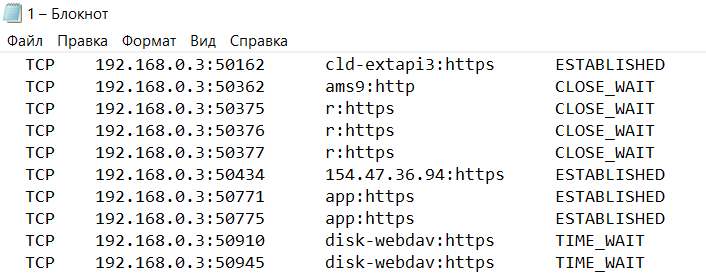

Если хочется изучить список на предмет «посторонних» программ, его лучше выгрузить в файл при помощи команды netstat –a >имя.txt. По умолчанию список сохраняется в каталоге пользователя, в аккаунте которого происходил запуск утилиты (типа C:\\Пользователи\User\). При желании перед запуском утилиты можно перейти в корень диска командой cd c:\.

Просмотр открытых портов на удаленном компьютере

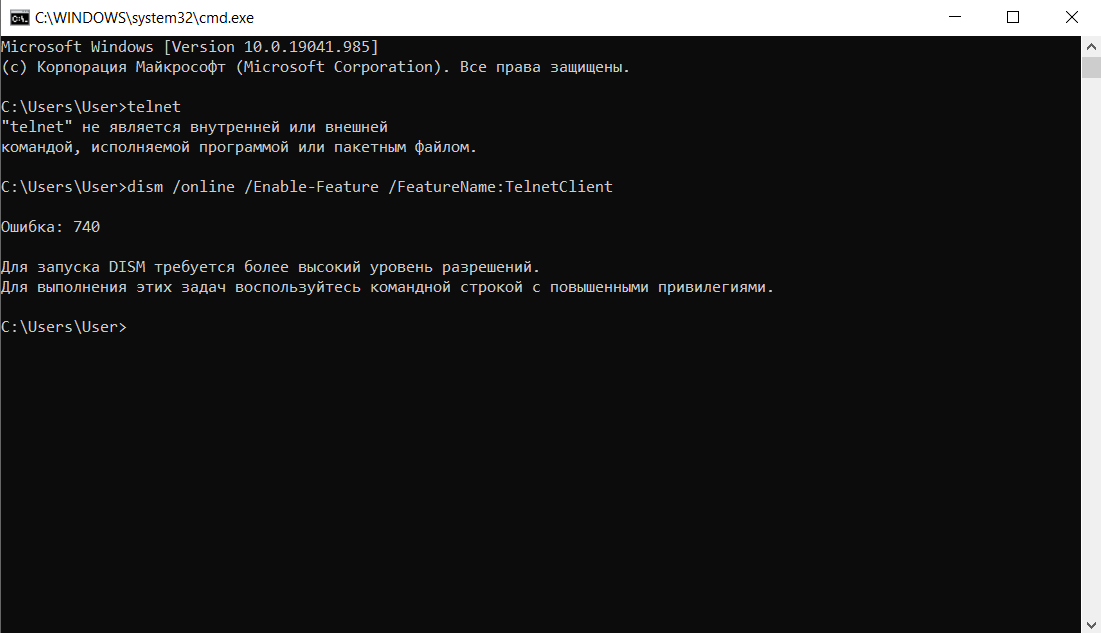

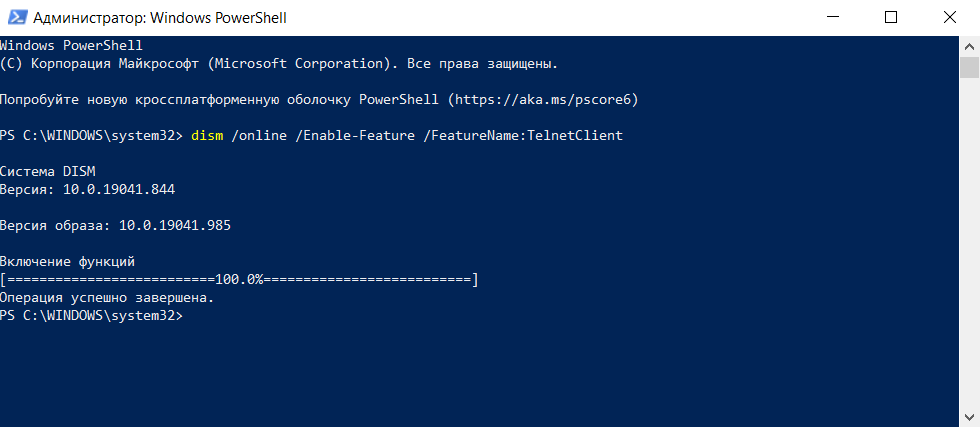

При взаимодействии с удаленным сервером используется другая утилита – TELNET. В Windows она по умолчанию отключена, потому что не относится к пользовательским приложениям. Перед первым запуском придется провести «активацию». Существует два способа включения – в консоли или через графический интерфейс.

Активация заключается во вводе специальной команды:

dism /online /Enable-Feature /FeatureName:TelnetClient

Она сработает только при запуске консоли с правами администратора. Схема открытия приложения несколько иная:

- Нажать комбинацию клавиш <Win+X>.

- Выбрать пункт «Командная строка (администратор)».

- В открывшемся окне ввести команду активации telnet.

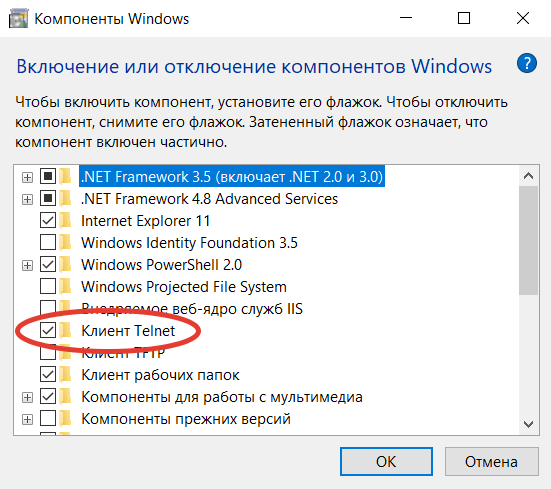

Если пользователь предпочитает управлять компьютером через графический интерфейс, нужно запустить панель управления, а в ней утилиту «Удаление программы». В открывшемся окне нужно перейти в раздел «Включение или отключение компонентов Windows», далее в общем списке найти строку «Telnet», поставить в ней галочку и нажать кнопку ОК. Все, служба активирована и готова к использованию (даже в консоли).

Синтаксис:

telnet опции хост порт

Хост – это домен или его IP-адрес, порт – виртуальное дополнение для образования сокета, опции же позволяют менять режим подключения. Их основные варианты:

- -4 – использовать адреса стандарта IPV4;

- -6 – использовать адреса стандарта IPV6;

- -8 – применять 8-битную кодировку типа Unicode;

- -E – отключение поддержки Escape-последовательностей;

- -a – вход с именем пользователя из переменного окружения User;

- -b – использовать локальный сокет;

- -d – включить режим отладки;

- -p – режим эмуляции rlogin;

- -e – задать символ начала Escape-последовательности;

- -l – пользователь для авторизации на удаленном сервере.

Простейший вариант проверки открытых портов – это ввод команды без опций:

telnet 10.0.119.127 80

Если на экран будет выведено сообщение «Сбой подключения», порт закрыт, нужно подбирать другой номер. Если порт открыт, пользователь увидит пустой экран или приглашение со стороны сервера ввести логин и пароль.

Стандартные средства системы

Netstat — утилита, которая показывает исходящие и входящие соединения, а также отображает их состояние (закрыт или открыт). Она доступна по умолчанию на операционных системах Windows и Linux, и позволяет узнать все прослушиваемые порты компьютера.

Для начала нужно запустить командную строку. Для этого в Windows нужно нажать Win+R, ввести в окне cmd и нажать ОК или Enter.

В Линукс достаточно просто запустить терминал.

Чтобы выполнить какую-то команду, пользователь должен написать «netstat -/определенная буква/». Вот основные команды, которые помогут узнать свои открытые порты в Windows 7, 8, 10, и их значение:

- ?. Помощь, позволяет узнать все функции, выполняемые утилитой.

- —n. Если ввести «netstat—n», то на экране появится три столбца. В первом можно увидеть локальный адрес, во втором внешний, а в третьем – состояние соединения.

- —a. Отображение всех подключенных, то есть активных портов.

- —f. Показывает полное имя домена (локальной сети).

- —e. Выводит статистику сетевых подключений Ethernet.

- —s. Представляет статистику по протоколам.

Некоторые команды могут комбинироваться, например, -e и -s (записывается, как «netstat —e —s» или «netstat — es»). Так, выполнятся сразу обе функции.

Если по какой-то причине выполнить задуманное и посмотреть порт компьютера с помощью Netstat не получается, то стоит воспользоваться следующим способом. Используя монитор ресурсов также возможно узнать порт. Для этого нужно зайти в саму программу (нажать Win+R и в окне ввести resmon.exe), во вкладку «Сеть» и «Прослушиваемые порты». В третьем столбце будет находиться нужная информация.

Как посмотреть порт IP-адреса или открытые порты в Windows

Порт – это натуральное число от 0 до 65535. Он используется, для определения получателя при доставке пакета через сеть, поэтому иногда возникает необходимость узнать свой порт.

Если на одном компьютере открыто более одного сетевого приложения, то без порта создать соединение с каким-то одним процессом не получится. Так как IP-адрес – один на все устройство, то становится неизвестно, с чем именно нужно выполнять соединение. В свою очередь, номер относится к одному конкретному приложению, поэтому он сможет идентифицировать процесс и пользователь создаст соединение с одним нужным ему сервером.

Для примера можно привести многоквартирный дом. Сам дом – это компьютер с операционной системой и уникальным адресом (ip), а квартиры – это программы и процессы. Допустим, пришло письмо (пакет). Но, если на квартирах не будет адреса или в письме получателя, то доставку произвести не получится.

Поэтому и на квартире и на письме стоит номер, чтобы сразу стало ясно, куда именно пришел пакет. Именно так действует порт. Пакет приходит с некоторой определенной цифрой. Когда компьютер его принимает, он смотрит номер и согласно ему отправляет пакет дальше нужному процессу или программе.

Но в Windows адресация пакетов явно нигде не указана, поэтому чтобы узнать порт ip-адреса или программы используют стандартные средства системы, сторонние утилиты или онлайн-сервисы.